360 DNS威胁分析平台

需求背景

随着网络安全环境的巨大变化以及网络安全政策的陆续出台,组织网络安全能力快速提升,网络安全体系逐步完善,但层出不穷的攻击手段仍旧给组织带来巨大挑战。究其原因,在于市场主流安全设备,如:下一代防火墙、防病毒等更多的是为通用场景设计,由告警驱动安全运营,不需要人为参与分析,组织安全能力强依赖于安全产品内置的规则、算法等。通常情况下,正确的实施防病毒、下一代防火墙和其它自动化安全设备可以有效应对简单、自动化或无针对性攻击,这种攻击往往占大多数,然而却无法有效应对不断尝试入侵的定向攻击。为了应对这种攻击形式,一定离不开高级威胁分析。

产品概述

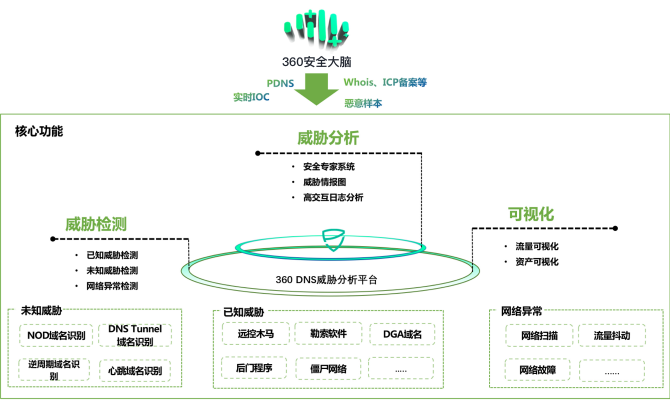

360 DNS威胁分析平台(简称“DTA”)是国内首家发布基于全量DNS流量的威胁分析产品,以发现内网潜伏的未知威胁为目标,通过对全量DNS数据采集、处理、存储、分析、可视化等操作,结合360海量云端数据(威胁情报、PDNS、Whois、证书、恶意样本等),为用户提供高效的威胁分析能力。同时具备精准的威胁检测能力,帮助用户快速发现内网潜伏的已知威胁、未知威胁和网络异常。

价值主张一:让情报发挥应有价值

价值主张一:让情报发挥应有价值

立足当下,利用威胁情报检测日常安全运营中常见的勒索软件、僵尸网络、病毒木马、挖矿等恶意软件。

价值主张二:让威胁分析真正有效

价值主张二:让威胁分析真正有效

面向数字时代的高级、未知威胁,360在国内首家发布了专注于“威胁分析”的产品——360 DTA。360 DTA专门为组织安全团队而设计,通过高效的威胁分析工具和独创的潜伏未知威胁检测算法,帮助组织的安全团队高效分析内部网络,识别高级未知威胁,发挥“人”在攻防对抗中的价值,减小威胁停留时间。

核心功能

产品优势

国内首次提出自动化分析算法,降低威胁情报利用过程中的误报

国内首次提出自动化分析算法,降低威胁情报利用过程中的误报

360网络安全研究院(Netlab)多年对于大量真实恶意程序、网络攻击的特点的研究,提取攻击者行为模式、流量特征,设计了一套自动化分析算法,从当前告警中识别具有真实恶意行为的告警,在不引入漏报的前提下,解决了威胁情报利用过程中大量误报的问题。

丰富了当前潜伏未知威胁检测模型,识别多种类型的高可疑域名

丰富了当前潜伏未知威胁检测模型,识别多种类型的高可疑域名

丰富了当前NDR类产品对于潜伏未知威胁行为检测的模型,识别更多类型的未知威胁行为,如:NOD域名(Newly Observation Domain)、逆周期域名等。

国内首次提出威胁情报图和全量日志分析两项技术,实现高效威胁分析

国内首次提出威胁情报图和全量日志分析两项技术,实现高效威胁分析

利用威胁情报图和全量日志分析可以帮助用户主动搜索、追踪、研判网络中潜伏的未知恶意软件或攻击者,这是一种更加积极的主动防御方式,弥补了当前自动化安全设备在发现高级、未知威胁方面存在的局限和不足。

产品易用性好将同类攻击进行告警合并,减少相同问题的重复高级问题,运用多种数据可视化技术,提升威胁处置效率。

部署方案

通过交换机旁路镜像的方式获取 DNS 流量。

在本地DNS服务器安装agent采集DNS日志,并通过Syslog的方式转发到平台。