随着数字化建设的演进,大型制造商面临的网络安全形势愈发复杂和严峻。今年以来,多家制造商遭数据窃取、勒索攻击的网络安全事件似乎成为悬在车企头顶上的“达克摩斯之剑”。

无疑,在外部黑色产业链的利益驱使下,各种基于社会工程学、0day、APT攻击等方式发起的新型攻击手段不断出现,网络安全问题呈现出多元化的发展趋势,尤其是针对应用业务系统的安全问题日趋复杂化,而当前主流应对方案依然是基于大量安全产品的简单组合,存在防护局限性。在此之下,如何及时“看见”潜在攻击行为,守好核心业务的安全防线成为众多制造商的“刚需”。

防御之难,难于“看见”

某大型制造商下属分支机构众多,随着近年数字化建设的浪潮,该企业加速信息技术基础平台建设和信息化产品、管理系统的开发应用,快速提升信息技术的应用水平。

而该企业内部的业务服务器,由于所承载数据及服务的重要性,也成为网络攻击的核心目标。针对服务器主机的安全防护,过往主要采用传统防御方式,整体防御效果不足,具体表现在:

1、缺乏安全大数据技术支撑,“看见威胁“的能力严重受限。看见是1,其余是0,“看见威胁”是防御的前提,而威胁检测能力的高低,直接影响“看见”的能力;

2、无法掌握主机系统的实时安全状态,无法实现完整的攻击溯源。缺乏基于终端大数据的威胁分析,无法进行深度关联分析、聚合分析,无法做到对威胁入侵的预警,更无法在入侵期间做到响应以及入侵后进行威胁追踪溯源。

3、缺少自动化的威胁联动处置能力,难以最大化压缩攻击者的攻击时间。随着网络安全问题的愈演愈烈,黑客的入侵攻击手段也变得越来越先进、智能,仅依靠人为去筛选、分析文件行为、进程行为、网络行为、系统行为等数据会有诸多的困难。此外,大量的报警信息绝大部分是固化的、孤立的,这会使得终端防护和检测无法贴合实际的业务需求,更严重的是会导致一些高危、隐蔽的风险无法让人发现。

三管齐下,“地毯式”搜捕威胁

为提高该制造商“看见”威胁、构筑业务安全防线的能力,360数字安全集团围绕业务服务器安全为核心,基于360 EDR为该制造商建设起主机安全检测与响应体系。通过持续监测异常进程行为、检测安全风险、威胁风险深度调查以及提供补救响应手段的方式,补充传统终端安全产品防御高级威胁能力的不足,在对抗高级威胁中获得更好的效果与更快的效率,尽可能压缩攻击者的攻击时间,减少高级威胁最终达到目的。

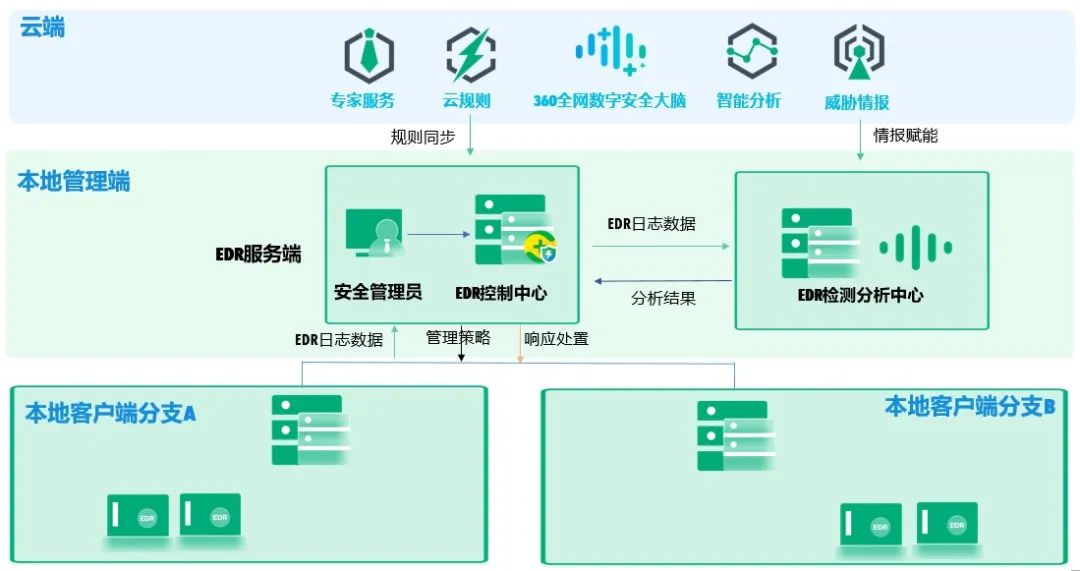

具体来说,360将EDR客户端程序分别部署在该企业的下属分支机构的服务器、生产服务器上及公有云服务器上,实时监控主机侧的恶意行为。通过EDR打点相关数据(网络、文件、进程、注册表等)送入本地的安全运营平台,基于完整的主机侧安全事件日志,结合数据检测引擎、关联分析引擎、云端情报赋能,形成云地双栈的主机检测与响应系统,帮助安全运营人员进行主机威胁的分析、溯源和响应。

项目架构图

这套体系从三个方面有效解决了传统解决方案存在的终端检测能力不全、终端威胁难溯源、终端运营机制缺失等难题:

在“看见”方面,360基于近20年实战经验,汇集了超300亿程序文件样本,22万亿安全日志、90亿域名信息、2EB以上的安全大数据,可瞬间调用超过百万颗CPU参与计算、检索和关联多维度威胁数据,作为360 EDR的持续驱动力,能够实时同步全球威胁,持续增强对APT攻击的检测和感知能力。

在攻击溯源方面,360 EDR能利用云端的大数据,把异常事件与大数据分析能力结合,与威胁情报碰撞形成完整的攻击链图谱。对于APT攻击在内的高级网络攻击,安全分析人员可以基于360EDR所绘制的攻击链路图以及ATT&CK技战术图谱,结合EDR客户端上报的完整事件日志,可以实现全面威胁狩猎,发现潜在攻击行为。

在自动化响应处置方面,360EDR与安全运营平台的SOAR能力结合,基于预案编排实现威胁自动化处置,大大缩短MTTR时间,从而实现对全网主机事件的事前监测、事中评估和事后处理,让安全可见、可知、可控,成功构建面向主机的检测-分析-溯源-响应闭环运营体系。

在这套体系之下,该大型制造商部署在公有云以及本地网络的主机和服务器均纳入高效防护范围,针对主机的入侵攻击行为,能够被360EDR实时侦测并捕获,“三管齐下”助企纾困成效明显。