三年内攻防演练实战总结,200+必修高危漏洞清单

2023-08-07

2023攻防演练

必修高危漏洞合集

360数字安全集团 - 漏洞云

2023年8月

报告信息

报告名称 | 2023 攻防演练必修高危漏洞合集 |

报告类型 | 漏洞统计 |

报告日期 | 2023-08-01 |

报告编号 | 04T-202300801-01 |

联系方式 | loudongyun@360.cn |

报告修订记录

报告版本 | 修订日期 | 修订团队 | 描述 |

V 1.0 | 2023/08/01 | 360漏洞云 | 首次公开 |

01

前言

2023年攻防演练在即,360漏洞云情报订阅服务平台梳理总结出一份《2023 攻防演练必修高危漏洞合集》,帮助企业进行自我安全风险排查。

360漏洞云漏洞情报服务是依托360BugCloud 0day漏洞知识库、安全情报数据库、360安全卫士安全大数据知识库、360大网蜜罐威胁攻击知识库中的海量漏洞数据,凭借360搜索分布式聚合分析引擎,结合百余名360漏洞安全研究专家,打造出的一款实时全网0-1day漏洞威胁分析与预警服务。目前已在金融、证券、运营商、大型国企、央企、Top互联网企业等诸多行业客户中提供0day漏洞预警订阅服务。

02

整体概述

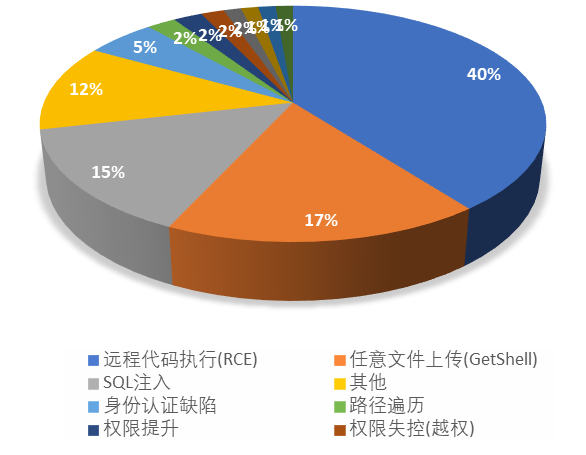

本合集对2023攻防演练可能被利用的227个漏洞进行了分类统计,高频漏洞为远程代码/命令执行漏洞、文件上传漏洞和SQL注入漏洞,其中具体分布如下:

图2-1 漏洞类型分布图

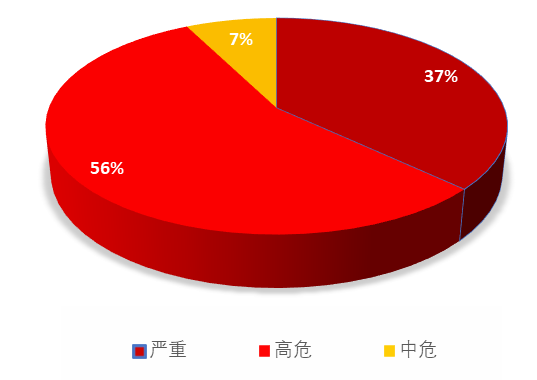

按照漏洞危害等级统计,227个漏洞中有84个被标记为严重,126个被标记为高危,17个被标记为中危,其分布情况如下:

图2-2 漏洞危害等级分布图

03

关键漏洞清单

以下内容为2023攻防演练必修关键漏洞部分内容,请点击此链接https://mp.weixin.qq.com/s/SZsdO1Tef2kYig2PTR3BMw,获取更多漏洞检测和修复方案。

3.1.GitLab目录遍历漏洞(CVE-2023-2825)

内部编号 | 360LDYLD-2023-00001352 |

漏洞等级 | 严重 |

漏洞类型 | 路径遍历 |

披露时间 | 2023-05-24 |

漏洞概述:

GitLab是一个用于仓库管理系统的开源项目,其使用Git作为代码管理工具,可通过Web界面访问公开或私人项目。

在16.0.0版本的Gitlab CE和Gitlab EE中,未经身份验证的恶意用户可以使用路径遍历漏洞读服务器上的任意文件,造成敏感信息泄漏等。

影响范围:

GitLab CE=16.0.0

GitLab EE=16.0.0

修复建议:

官方已发布补丁修复上述漏洞,请尽快安装安全补丁。

漏洞修复版本:

GitLab CE >= 16.0.1

GitLab EE >= 16.0.1

下载链接:https://about.gitlab.com/update/

3.2.MinIO 信息泄露漏洞(CVE-2023-28432)

内部编号 | 360LDYLD-2023-00000839 |

漏洞等级 | 高危 |

漏洞类型 | 信息泄露 |

披露时间 | 2023-03-24 |

漏洞概述:

MinIO 是一个基于Apache License v2.0开源协议的对象存储服务。它兼容亚马逊S3云存储服务接口,非常适合于存储大容量非结构化的数据,例如图片、视频、日志文件、备份数据和容器/虚拟机镜像等。

MinIO中存在一处信息泄露漏洞,由于Minio集群进行信息交换的9000端口,在未经配置的情况下可进行未授权访问,进而导致MinIO对象存储的相关环境变量泄露,泄露的环境变量包括 `MINIO_SECRET_KEY` 和 `MINIO_ROOT_PASSWORD`等重要信息。

影响范围:

2019-12-17T23-16-33Z<=Minio<2023-03-20T20-16-18Z

修复建议:

官方已发布补丁修复上述漏洞,受影响用户请尽快安装安全补丁。

漏洞修复版本:

MinIO >= RELEASE.2023-03-20T20-16-18Z

下载链接:https://github.com/minio/minio/releases

3.3.Microsoft Outlook 特权提升漏洞(CVE-2023-23397)

内部编号 | 360LDYLD-2023-00000795 |

漏洞等级 | 严重 |

漏洞类型 | 权限提升 |

披露时间 | 2023-03-15 |

漏洞概述:

Microsoft Office Outlook是微软办公软件套装的组件之一,它对Windows自带的Outlook express的功能进行了扩充。

Microsoft Outlook 存在权限提升漏洞,未经身份验证的远程攻击者可以向受害者发送特制的电子邮件,导致受害者连接到攻击者控制的外部 UNC 位置。这会将受害者的 Net-NTLMv2 散列泄露给攻击者,然后攻击者可以将其中继到另一个服务并作为受害者进行身份验证。

影响范围:

Microsoft Outlook 2016 (64-bit edition)=N/A

Microsoft Outlook 2013 Service Pack 1 (32-bit editions)=N/A

Microsoft Outlook 2013 RT Service Pack 1=N/A

Microsoft Outlook 2013 Service Pack 1 (64-bit editions)=N/A

Microsoft Office 2019 for 32-bit editions=N/A

Microsoft 365 Apps for Enterprise for 32-bit Systems=N/A

Microsoft Office 2019 for 64-bit editions=N/A

Microsoft 365 Apps for Enterprise for 64-bit Systems=N/A

Microsoft Office LTSC 2021 for 64-bit editions=N/A

Microsoft Outlook 2016 (32-bit edition)=N/A

Microsoft 365 Apps for Enterprise for 64-bit Systems=N/A

Microsoft Office LTSC 2021 for 32-bit editions=N/A

修复建议:

微软已经在2023年3月补丁中修复上述漏洞,请参考微软更新提示升级到安全版本。https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-23397

若无法升级到安全版本,建议采取以下临时缓解措施:

1. 阻止 TCP 445/SMB 从您的网络出站。这将阻止将 NTLM 身份验证消息发送到远程文件共享。如果无法做到这一点,我们建议监控通过端口 445 的出站流量以查找未知的外部 IP 地址,然后识别并阻止它们。

2. 2. 客户可以禁用 WebClient 服务。请注意,这将阻止所有 WebDAV 连接,包括内联网。

3. 3. 将用户添加到受保护的用户安全组。这会阻止使用 NTLM 作为身份验证机制,但请注意,这可能会影响在您的环境中依赖 NTLM 的应用程序。

4. 在客户端和服务器上强制执行 SMB 签名以防止中继攻击。

3.4.Oracle WebLogic Server 远程代码执行漏洞(CVE-2023-21839)

内部编号 | 360LDYLD-2023-00000219 |

漏洞等级 | 高危 |

漏洞类型 | 远程代码执行 |

披露时间 | 2023-01-18 |

漏洞概述:

Oracle WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

WebLogic 存在远程代码执行漏洞,该漏洞允许未经身份验证的攻击者通过IIOP协议网络访问并破坏易受攻击的WebLogic Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,从而造成远程代码执行。

影响范围:

WebLogic Server=12.2.1.3.0

WebLogic Server=12.2.1.4.0

WebLogic Server=14.1.1.0.0

修复建议:

官方已经针对漏洞发布补丁更新,参考下载地址如下:

https://www.oracle.com/security-alerts/cpujan2023.html

另外,若非必须开启,可临时禁用T3和IIOP协议

一、禁用T3协议

如果您不依赖T3协议进行JVM通信,可通过暂时阻断T3协议缓解此漏洞带来的影响。

1. 进入Weblogic控制台,在base_domain配置页面中,进入“安全”选项卡页面,点击“筛选器”,配置筛选器。

2. 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入:* * 7001 deny t3 t3s。

二、禁止启用IIOP

登陆Weblogic控制台,找到启用IIOP选项,取消勾选,重启生效。

3.5.Nacos 反序列化(CNVD-2023-45001)

内部编号 | 360LDYLD-2023-00001499 |

漏洞等级 | 高危 |

漏洞类型 | 远程代码执行(RCE) |

披露时间 | 2023-06-07 |

漏洞概述:

Nacos是一个开源的、易于使用的动态服务发现、配置和服务管理平台,适合构建云原生应用。它提供了一种统一的数据管理和服务发现解决方案。

在Nacos集群处理部分Jraft请求时,攻击者可以无限制使用hessian进行反序列化利用,最终实现代码执行。该漏洞仅影响7848端口。

影响范围:

1.4.0 <=Nacos<1.4.6

2.0.0 <=Nacos<2.2.3

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

漏洞修复版本:

Nacos >= 1.4.6

Nacos >= 2.2.3

修复版本下载参考链接

https://github.com/alibaba/nacos/releases/

3.6.RocketMQ 远程命令执行漏洞(CVE-2023-33246)

内部编号 | 360LDYLD-2023-00001391 |

漏洞等级 | 高危 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2023-05-30 |

漏洞概述:

Apache RocketMQ是一个分布式消息和流数据平台,具有低延迟、高性能、高可靠性、万亿级容量和灵活的可扩展性。

在Apache RocketMQ 5.1.0及之前的版本中,攻击者可以通过更新配置功能在服务器上执行任意命令。

影响范围:

Apache RocketMq<=5.1.0

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

使用RocketMQ 5.x的用户升级到5.1.1以上版本,

使用RocketMQ 4.x的用户升级到4.9.6以上版本。

3.7.Foxit PDF Reader与Foxit PDF Editor 代码执行漏洞漏洞(CVE-2023-27363)

内部编号 | 360LDYLD-2023-00001235 |

漏洞等级 | 高危 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2023-05-30 |

漏洞概述:

Foxit PDF Editor是中国福昕(Foxit)公司的一款PDF文档编辑工具。

攻击者可通过诱导受害者打开特制的PDF文档,最终在目标系统重启后执行任意代码。

影响范围:

Foxit PDF Reader<=12.1.1.15289

12.0<=Foxit PDF Editor<=12.1.1.15289

11.0<=Foxit PDF Editor<=11.2.5.53785

Foxit PDF Editor<=10.1.11.37866

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

漏洞修复版本:

Foxit PDF Reader >= 12.1.2.15332

Foxit PDF Editor >= 12.1.2.15332

下载链接:https://www.foxit.com/downloads/

3.8.Apache bRPC 远程代码执行漏洞(CVE-2023-31039)

内部编号 | 360LDYLD-2023-00002111 |

漏洞等级 | 严重 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2023-07-25 |

漏洞概述:

Apache bRPC 是由百度主导并开源的一款工业级C++ RPC框架,常用于搜索、存储、机器学习、广告、推荐等高性能系统。

Apache bRPC版本<1.5.0(所有平台)中,威胁者如果能够影响bRPC服务器启动时的ServerOptions pid_file参数,则可以使用bRPC进程的权限执行任意代码。

影响范围:

Apache bRPC<1.5.0

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

漏洞修复版本:

Apache bRPC >= 1.5.0

下载链接:https://dist.apache.org/repos/dist/release/brpc/1.5.0/

3.9.Metabase 远程代码执行漏洞(CVE-2023-38646)

内部编号 | 360LDYLD-2023-00002251 |

漏洞等级 | 高危 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2023-07-24 |

漏洞概述:

Metabase是一个开源的数据分析和可视化工具,它可以帮助用户轻松地连接到各种数据源,包括数据库、云服务和API,然后使用直观的界面进行数据查询、分析和可视化。

Metabase 在 0.46.6.1 版本之前的开源版本和 1.46.6.1 版本之前的企业版本中存在远程代码执行漏洞,可导致攻击者在服务器上以运行 Metabase 服务器的权限执行任意代码。

影响范围:

Metabase 开源版<0.46.6.1

Metabase 企业版<1.46.6.1

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

漏洞修复版本:

Metabase open source >= 0.46.6.1

Metabase Enterprise >= 1.46.6.1

Metabase open source >= v0.45.4.1

Metabase Enterprise >= v1.45.4.1

Metabase open source >= v0.44.7.1

Metabase Enterprise >= v1.44.7.1

Metabase open source >= v0.43.7.2

Metabase Enterprise >= v1.43.7.2

下载链接:https://www.metabase.com/blog/security-advisory

3.10.Spring Framework 身份认证绕过漏洞(CVE-2023-20860)

内部编号 | 360LDYLD-2023-00000837 |

漏洞等级 | 高危 |

漏洞类型 | 身份认证缺陷 |

披露时间 | 2023-03-22 |

漏洞概述:

Spring Framework是spring 里面的一个基础开源框架,主要用于javaee的企业开发。

在Spring Security配置中使用 "**"作为mvcRequestMatcher的模式,会造成Spring Security和Spring MVC之间模式匹配的不匹配,并有可能出现安全绕过。漏洞编号:CVE-2023-20860,漏洞等级:高危。

影响范围:

6.0.0<=Vmware Spring Framework<=6.0.6

5.3.0<=Vmware Spring Framework<=5.3.25

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

5.x 用户应升级到 5.3.26。

6.x 用户应升级到 6.0.7。

3.11.Smartbi 默认用户登陆绕过漏洞

内部编号 | 360LDYLD-2023-00001689 |

漏洞等级 | 高危 |

漏洞类型 | 身份认证缺陷 |

披露时间 | 2023-06-20 |

漏洞概述:

Smartbi是思迈特软件推出的商业智能BI软件,Smartbi提供一站式的商业智能和大数据分析功能据库、数据仓库和大数据分析平台,进行加工处理、分析挖掘和可视化展现。

Smartbi在v7到v10版本中存在一个默认用户登陆绕过漏洞,当使用特定接口时,攻击者可利用内置用户绕过用户身份认证机制获取其身份凭证,漏洞等级:高危。

影响范围:

v7<=Smartbi<=V10

修复建议:

厂商官方已发布补丁修复漏洞,用户请尽快更新至安全版本:

自动升级:

登录后台->右上角系统监控->系统补丁->安装补丁->在线更新

手动升级:

下载补丁->登录后台->右上角系统监控->系统补丁->安装补丁->手动更新

3.12.禅道系统命令注入漏洞(CNVD-2023-02709)

内部编号 | 360LDYLD-2023-00000075 |

漏洞等级 | 严重 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2023-01-10 |

漏洞概述:

禅道是一款国产的开源项目管理软件,其使用zentaophp框架开发,内置了测试管理、计划管理、发布管理、文档管理、事务管理等产品管理和项目管理功能。

禅道项目管理软件存在一个未授权系统命令注入漏洞。未授权的用户可以通过权限绕过,SQL注入漏洞组合在服务器上执行任意系统命令,漏洞威胁等级:严重。

影响范围:

7.4<=禅道企业版<=8.0.beta1

3.4<=禅道旗舰版<=4.0.beta1

17.4<=禅道开源版<=18.0.beta1

修复建议:

厂商已经在更新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

开源版升级到18.0.beta2及以上,

企业版升级到8.0.bate2及以上,

旗舰版升级到4.0bate2及以上。

官网获取对应版本并进行升级。

下载地址: https://www.zentao.net/download.html

升级文档: https://www.zentao.net/book/zentaoprohelp/41.html

3.13.Apache Spark shell命令注入漏洞(CVE-2022-33891)

内部编号 | 360LDYLD-2022-00005008 |

漏洞等级 | 高危 |

漏洞类型 | 命令注入 |

披露时间 | 2022-07-17 |

漏洞概述:

Apache Spark是美国阿帕奇(Apache)软件基金会的一款支持非循环数据流和内存计算的大规模数据处理引擎。

Apache Spark UI提供了通过配置选项Spark .acl .enable启用acl的可能性。使用身份验证过滤器,这将检查用户是否具有查看或修改应用程序的访问权限。如果启用了acl, HttpSecurityFilter中的代码路径可以允许某人通过提供任意用户名来执行模拟。

影响范围:

Apache Spark Core<=3.0.3

3.1.1<=Apache Spark Core<=3.1.2

3.2.0<=Apache Spark Core<=3.2.1

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

漏洞修复版本:

Apache Spark >=3.1.3

Apache Spark >=3.2.2

Apache Spark >=3.3.0

下载链接:https://spark.apache.org/downloads.html

3.14.Atlassian Confluence 远程代码执行漏洞(CVE-2022-26134)

内部编号 | 360LDYLD-2022-00004132 |

漏洞等级 | 严重 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2022-06-04 |

漏洞概述:

Atlassian Confluence Server是澳大利亚Atlassian公司的一套具有企业知识管理功能,并支持用于构建企业WiKi的协同软件的服务器版本。

Atlassian 已获悉Confluence Server和 Data Center 中的远程代码执行漏洞无需身份认证,且漏洞正在被积极的利用,Confluence Server 和 Data Center 的所有版本都可能受到影响,漏洞利用代码已公开。

影响范围:

7.18.0<=Confluence<7.18.1

7.17.0<=Confluence<7.17.4

7.16.0<=Confluence<7.16.4

7.15.0<=Confluence<7.15.2

7.14.0<=Confluence<7.14.3

7.13.0<=Confluence<7.13.7

7.4.0<=Confluence<7.4.17

修复建议:

厂商已发布新版本或补丁修复上述漏洞,用户请尽快安装补丁或升级到安全版本:

Atlassian Confluence >= 7.4.17

Atlassian Confluence >= 7.13.7

Atlassian Confluence >= 7.14.3

Atlassian Confluence >= 7.15.2

Atlassian Confluence >= 7.16.4

Atlassian Confluence >= 7.17.4

Atlassian Confluence >= 7.18.1

下载链接:https://www.atlassian.com/software/confluence/download-archives

3.15.Zabbix 身份验证绕过漏洞(CVE-2022-23131)

内部编号 | 360LDYLD-2022-00004042 |

漏洞等级 | 严重 |

漏洞类型 | 身份认证缺陷 |

披露时间 | 2022-05-26 |

漏洞概述:

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

Zabbix v5.4.0至5.4.8及v6.0.0alpha1版本中存在身份验证绕过漏洞,在启用SAML SSO身份验证(非默认)的情况下,恶意行为者可以修改会话数据,因为存储在会话中的用户登录未经过验证。未经身份验证的恶意攻击者可能会利用此问题来提升权限并获得对Zabbix前端的管理员访问权限。

影响范围:

5.4.0<=zabbix<=5.4.8

zabbix=6.0.0alpha1

修复建议:

厂商已在v5.4.9rc2、v6.0.0beta1、 v6.0 (plan)及之后的版本修复上述漏洞,用户请尽快更新至安全版本。

下载链接:https://www.zabbix.com/cn/download

3.16.F5 BIG-IP iControl REST身份验证绕过漏洞(CVE-2022-1388)

内部编号 | 360LDYLD-2022-00003723 |

漏洞等级 | 严重 |

漏洞类型 | 身份认证缺陷 |

披露时间 | 2022-05-06 |

漏洞概述:

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台,TMUI被称为配置实用程序F5BIG-IQ 是一款用于管理和协调 F5 安全与应用交付解决方案的智能框架。

该漏洞允许未经身份验证的网络攻击者执行任意系统命令,执行文件操作,并禁用BIG-IP上的服务。

影响范围:

16.1.0<=BIG-IP<=16.1.2

15.1.0<=BIG-IP<=15.1.5

14.1.0<=BIG-IP<=14.1.4

13.1.0 <=BIG-IP<=13.1.4

12.1.0 <=BIG-IP<=12.1.6

11.6.1<=BIG-IP<=11.6.5

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

漏洞修复版本:

F5 BIG-IP >= v17.0.0

F5 BIG-IP >= v16.1.2.2

F5 BIG-IP >= v15.1.5.1

F5 BIG-IP >= v14.1.4.6

F5 BIG-IP >= v13.1.5

下载链接:https://www.f5.com/products/big-ip-services

请注意,版本12.x和11.x 依然存在漏洞,但是漏洞将不会受到官方修复。

3.17.ThinkPHP 远程命令执行漏洞(CNVD-2022-86535)

内部编号 | 360LDYLD-2022-00007991 |

漏洞等级 | 高危 |

漏洞类型 | 远程命令执行(RCE) |

披露时间 | 2022-12-09 |

漏洞概述:

ThinkPHP 是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架。

ThinkPHP V6.0.14 之前版本存在远程命令执行漏洞,攻击者可以通过此漏洞实现任意命令执行,导致系统被攻击与控制。

影响范围:

6.0.0<=ThinkPHP<=6.0.13

5.0.0<=ThinkPHP<=5.0.12

5.1.0<=ThinkPHP<=5.1.8

修复建议:

1. 建议受影响的ThinkPHP客户尽快安装 ThinkPHP V6.0.14 或更高版本,下载链接:

https://github.com/top-think/framework/releases/tag/v6.0.14

2. 对服务进行权限控制,只允许受信任的主机访问服务器。

3.18.Apache CouchDB 权限提升漏洞(CVE-2022-24706)

内部编号 | 360LDYLD-2022-00003597 |

漏洞等级 | 高危 |

漏洞类型 | 权限提升 |

披露时间 | 2022-04-26 |

漏洞概述:

Apache CouchDB是美国阿帕奇(Apache)基金会的一个开源的面向文档的数据库管理系统,可以通过 RESTful JavaScript Object Notation (JSON) API 访问。

当CouchDB 以集群模式安装时,会开启epmd服务,并且监听相应端口。由于在默认安装过程中Apache CouchDB 将 Erlang Cookie默认设置为 monster,若未经修改,则攻击者可利用该cookie连接epmd,在知道fqdn的情况下执行任意代码,控制服务器。

影响范围:

Apache CouchDB<3.2.2

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

漏洞修复版本:Apache CouchDB >= 3.2.2

下载链接:https://couchdb.apache.org/

3.19.Redis 沙盒逃逸漏洞(CVE-2022-0543)

内部编号 | 360LDYLD-2022-00002088 |

漏洞等级 | 严重/高危 |

漏洞类型 | 代码 |

披露时间 | 2021-07-28 |

漏洞概述:

Redis Labs Redis是美国Redis Labs公司的一套开源的使用ANSI C编写、支持网络、可基于内存亦可持久化的日志型、键值(Key-Value)存储数据库,并提供多种语言的API。

由于打包问题,Redis 在 Lua 解析器初始化后,package 变量没有被正确清除,导致攻击者可以利用它来进行 Lua 沙箱逃逸,从而执行任意系统命令。该漏洞影响Debian、Ubuntu 或其他基于 Debian 的 Linux 发行版系统上运行的 Redis 服务。

影响范围:

Debian Linux<5:5.0.14-1+deb10u2

Debian Linux<5:6.0.16-1+deb11u2

Debian Linux<5:6.0.16-2

ubuntu_21.10<5:6.0.15-1ubuntu0.1

ubuntu_20.04<5:5.0.7-2ubuntu0.1

修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:

Debian

Debian Redis(buster):5:5.0.14-1+deb10u2

Debian Redis(bullseye):5:6.0.16-1+deb11u2

Debian Redis(unstable):5:6.0.16-2

下载链接:

https://security-tracker.debian.org/tracker/CVE-2022-0543

https://sources.debian.org/src/redis/

Ubuntu

Ubuntu 21.10 Redis:5:6.0.15-1ubuntu0.1

Ubuntu 20.04 Redis:5:5.0.7-2ubuntu0.1

下载链接:

https://ubuntu.com/security/notices/USN-5316-1

3.20.Linux Kernel 权限提升漏洞(CVE-2022-0847)

内部编号 | 360LDYLD-2022-00001910 |

漏洞等级 | 高危 |

漏洞类型 | 权限提升 |

披露时间 | 2022-03-08 |

漏洞概述:

Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核,是实现Linux系统应用层功能的底层架构,它连接了系统底层硬件和系统上层应用。

攻击者通过利用此漏洞可进行任意可读文件重写,将普通权限用户提升到 root权限。漏洞作者将此漏洞命名为“Dirty Pipe”。

影响范围:

Linux Kernel<5.16.11

Linux Kernel<5.15.25

Linux Kernel<5.10.102

修复建议:

官方已在以下版本修复上述漏洞:

Linux kernel >=5.16.11

Linux kernel >=5.15.25

Linux kernel >=5.10.102

3.21.VMware vCenter Server 远程代码执行漏洞(CVE-2021-21972)

内部编号 | 360LDYLD-2021-00001924 |

漏洞等级 | 严重 |

漏洞类型 | 任意文件上传(GetShell) |

披露时间 | 2021-06-24 |

漏洞概述:

VMware vCenter Server是VMware虚拟化管理平台,广泛的应用于企业私有云内网中。通过使用vCenter,管理员可以轻松的管理上百台虚拟化环境 。

vSphere Client(HTML5) 在 vCenter Server 插件中存在一个远程执行代码漏洞。未授权的攻击者可以通过开放 443 端口的服务器向 vCenter Server 发送精心构造的请求,写入webshell,控制服务器。

影响范围:

VMware vCenterServer<=7.0 U1c

VMware vCenterServer<=6.7 U3l

VMware vCenterServer<=6.5 U3n

VMware Cloud Foundation=4.2

VMware Cloud Foundation=3.10.1.2

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

VMware:vCenter Server:

7.0版本升级到7.0 U2b 下载链接:https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u2b-release-notes.html

6.7版本升级到6.7 U3n 下载链接:https://docs.vmware.com/en/VMware-vSphere/6.7/rn/vsphere-vcenter-server-67u3n-release-notes.html

6.5版本升级到6.5 U3p 下载链接:https://docs.vmware.com/en/VMware-vSphere/6.5/rn/vsphere-vcenter-server-65u3p-release-notes.html

VMware:Cloud Foundation:

4.x版本升级到4.2.1 下载链接:https://docs.vmware.com/en/VMware-Cloud-Foundation/4.2.1/rn/VMware-Cloud-Foundation-421-Release-Notes.html

3.x版本升级到3.10.2.1 下载链接:https://docs.vmware.com/en/VMware-Cloud-Foundation/3.10.2/rn/VMware-Cloud-Foundation-3102-Release-Notes.html#3.10.2.1

3.22.泛微 E-Cology 任意用户登录漏洞

内部编号 | 360LDYLD-2022-00005697 |

漏洞等级 | 严重 |

漏洞类型 | 身份认证缺陷 |

披露时间 | 2021-07-28 |

漏洞概述:

泛微协同管理应用平台(e-cology)是一套兼具企业信息门户、知识管理、数据中心、工作流管理、人力资源管理、客户与合作伙伴管理、项目管理、财务管理、资产管理功能的协同商务平台。

泛微OA E-Cology VerifyQuickLogin.jsp文件中存在任意管理员登录漏洞,攻击者通过发送特殊的请求包可以获取管理员Session并获得管理员权限。

影响范围:

泛微 Ecology 9<=10.57.2

修复建议:

泛微官方已发布升级修复漏洞,用户请尽快更新至安全版本。

安全版本:

泛微 E-Cology 9 >= 10.58

E-Cology 最新版本下载链接:

https://www.weaver.com.cn/cs/securityDownload.html#

3.23.Apache Log4j2 远程代码执行漏洞(CVE-2021-44228)

内部编号 | 360LDYLD-2021-00007016 |

漏洞等级 | 严重 |

漏洞类型 | 代码执行 |

披露时间 | 2021-12-10 |

漏洞概述:

Apache Log4j2 是一个开源的 Java 日志框架,被广泛地应用在中间件、开发 框架与 Web 应用中。

由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,经360漏洞云验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。

影响范围:

Apache Log4j<2.15.0-rc1

修复建议:

1、排查应用是否引入了Apache log4j-core Jar包,若存在依赖引入,且在受影响版本范围内,则可能存在漏洞影响。同时为了避免在Apache Log4j 2.15.0版本中某些自定义配置而可能导致的JNDI注入或拒绝服务攻击,请尽快升级Apache Log4j2所有相关应用到 2.16.0 或者 2.12.2 及其以上版本,地址 https://logging.apache.org/log4j/2.x/download.html 。

2、对于 Java 8 及其以上用户,建议升级 Apache Log4j2 至 2.16.0 及以上版本。

3、对于 Java 7 用户,建议升级至 Apache Log4j 2.12.2 及以上版本,该版本为安全版本,用于解决兼容性问题。

4、对于其余暂时无法升级版本的用户,建议删除JndiLookup,可用以下命令 zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

5、升级已知受影响的应用及组件,如 spring-boot-starter-log4j2/Apache Struts2/Apache Solr/Apache Druid/Apache Flink

3.24.海康威视管理平台文件上传漏洞

内部编号 | 360LDYLD-2023-00001319 |

漏洞等级 | 高危 |

漏洞类型 | 任意文件上传(GetShell) |

披露时间 | 2021-07-28 |

漏洞概述:

海康威视iVMS-8700综合安防管理平台(以下简称iVMS-8700平台)是一套“集成化”、“数字化”、“智能化”的平台。

海康威视 iVMS-8700 安防综合管理平台存在未知文件上传漏洞,攻击者可以利用该漏洞获取服务器完整权限。

影响范围:

2.0.0<=Hikvision iVMS-8700安防综合管理平台<=2.9.2

1.0.0<=Hikvision iSecure Center 综合安防管理平台<=1.7.0

修复建议:

请使用此产品的用户尽快更新安全补丁。

下载地址:https://open.hikvision.com/download/5c67f1e2f05948198c909700?type=10

3.25.Openfire Administration Console 权限绕过漏洞(CVE-2023-32315)

内部编号 | 360LDYLD-2023-00001383 |

漏洞等级 | 高危 |

漏洞类型 | 权限失控(越权) |

披露时间 | 2021-07-28 |

漏洞概述:

Openfire 的管理控制台(Admin console)是一个基于 Web 的应用程序。

Openfire Administration console 存在权限绕过漏洞,允许未经身份验证的用户在已配置的 Openfire 环境中使用未经身份验证的 Openfire 设置环境,以访问为管理用户保留的 Openfire 管理控制台中的受限页面。

影响范围:

3.10.0<=Openfire 管理控制台<=3.10.3

4.0.0<=Openfire 管理控制台<=4.6.7

4.7.0<=Openfire 管理控制台<=4.7.4

修复建议:

官方已发布新版本中修复上述漏洞,受影响用户请尽快升级到安全版本。

漏洞修复版本:

Openfire Admin console>= 4.6.8,Openfire Admin console>= 4.7.5

04

漏洞情报订阅

获取更多漏洞信息,请登录漏洞云漏洞情报订阅平台查阅: https://loudongyun.360.cn/login

实时漏洞情报推送,请关注360漏洞云公众号(免费推送漏洞情报)

订阅咨询

360漏洞情报HW期间

漏洞技术交流咨询群

群满请加此微信,回复进群

咨询邮箱:loudongyun@360.cn

联系我们

联系我们