《一场惊心动魄的实网攻防演习,复盘TOP国有银行如何做到「不破防」?》——精兵揭秘篇

2022-08-29

“圆满收官,惊心动魄,却意犹未尽”,防守队的安全专家如是说。

回顾这两个月,从演习前准备到演习正式开始,每一次和防守单位沟通协作、补齐安全防护短板,每一次和攻击方正面交战、铺设陷阱见招拆招,每一次和体系内安全专家协同、分析攻击方技战术……

其中的神奇特技和谋篇布局,我们记录于系列文章,本期是第二期《精兵揭秘篇》。

——写在前面

世界上有两种防守团队,你会怎么选?

网络安全没有固定的规则,最终必然是“人与人的对抗”。由精兵强将组成的强悍队伍是捍卫网络主权的基本面,而决定胜负的关键也往往来自安全工程师的“神之一手”。面对数字安全更加复杂的新形势,能取得不错防护效果的防守团队,大概有两种:

一种是:带甲十万,日费千金。即需要持续投入大量的人力、财力的人民币玩家,以短期高强度的投入来换取每日的安全运行保障。

另一种是:一夫当关,万夫莫开。即只需要较少的精兵组成先锋队,通过全方位「看见」能力以及体系化运营和自动化管理,使业务单位保持高位安全运行水平。

由于网络攻击时刻在发生,「网络安全防护」必须保持“常态化”,因此,显然第二种是更优选择。

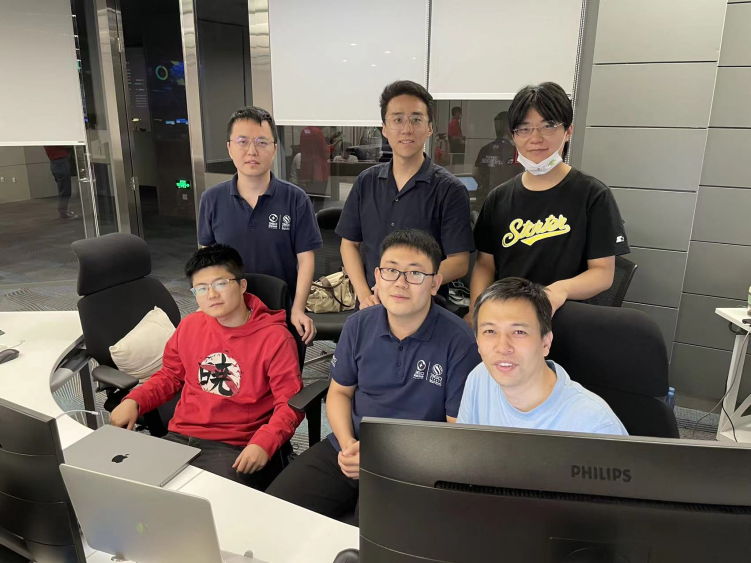

这是一支“一夫当关 万夫莫开”的防守队

为圆满完成本次TOP级国有银行的实网攻防演习防守任务,360先后共选派了十余名安全专家,组建成为防守队。每名安全专家各有神通,有擅长攻防渗透的安全专家,熟谙攻击者惯用套路和攻击路径;有擅长事件分析的安全专家,能够大海捞针般地从海量安全数据中发现并还原攻击事件;有擅长安全运维的专家,贴近业务单位进行日常巡检、资产盘点、基线核查等;还有曾操盘TOP级体量银行安全体系建设的安全专家,可以为防守单位提供基于业务、覆盖全场景的安全咨询。

团队组建后,他们将要面对的是来自十余支攻击团队对该TOP国有银行庞大业务系统的猛烈进攻。这些攻击队往往也来自头部网络安全厂商,可能手握0Day漏洞等重磅武器,可能身怀来去自如的神技……一场没有硝烟的网络攻防实战,一触即发。

演练前准备阶段:全面梳理资产、摸排风险、充分备战

《孙子兵法》有云:“无恃其不来,恃吾有以待之;无恃其不攻,恃吾有所不可攻也。”(《孙子兵法·九变篇》)

也就是说,我们不抱敌人不会来的侥幸心理,而要依靠我方有充分准备,严阵以待;不抱敌人不会攻击的侥幸心理,而要依靠我方坚不可摧的防御,不会被战胜。

在正式演练前夕,一支由5人组成的第一阶段小队进入了防守单位现场,进行了为期两周的准备阶段工作,主要目的是把风险和暴露面尽可能收敛:

1. 全面梳理资产,看见“战场”

在获取授权、签订保密后,防守队为该银行单位全面梳理了信息资产,如是否存在未知业务IP存活、是否存在未知端口开放、中间件是否存在漏洞、开发语言是否符合记录、CMS框架是否存在漏洞等,主要目的是发现未知资产以及相关的影子资产风险和漏洞。

2. 系统检查短板,看见“风险”

绘制出清晰的资产地图后,防守队为该银行单位系统检查短板,如核查主机、网络设备、数据库、中间件的账户、口令、策略、权限、认证以及补丁修复等情况,全面扫描是否存在认证授权、命令执行、逻辑攻击、注入攻击等各种类型的漏洞,并补齐发现的短板。因为网络安全防护符合木桶原理,能装多少水取决于最短的一块木板。

3. 优化告警规则,降低误报

风险告警可以实现安全设备对人工管理的自动化辅助,然而现实中,这些安全设备的告警量过于庞大,峰值可以达到近2000万次/日,并且误报率能达到98%。甚至有时,攻击队还会利用告警量大、误报率高的特点,故意制造大量虚假告警,来分散防守方的注意力。因此,基于对该银行单位的业务调研,防守队在准备阶段就新增设立了100多条贴合业务的核心规则、400多条通用规则,将误报率降到了10%以下,打破了业界常规。

4. 全局统一管理,协同防护

该银行单位在全国各省基本都有分行,本次防守,我们将这几十家分行、数据中心和总部进行全局性的统一管理、协同防护和联动处置,使任何一处发现的异常都能够迅速在全局系统同步处置,高效处置攻击队使用同一种攻击手法在不同位置的反复尝试,大大减少对防守队的精力消耗。

5. 全员安全培训,强化意识

攻击队的技战术有很多,但是成功率最高的经常是一些技术上不复杂、针对人性弱点的攻击手法,比如最常见的就是利用邮箱、社交平台等进行钓鱼攻击。因此,防守队为该银行单位开展全员范围的网络安全意识培训,以深入浅出的方式向全员讲解设备安全、行为安全、社交平台安全、常见的漏洞利用场景等,并进行了社工钓鱼攻击演示和模拟检验,获得良好反响。

正式演练期间:全面监测预警、实时处置、追踪溯源

在正式演练期间,一支由8人组成的第二阶段小队进驻了防守单位现场,即“一线防守队”;此外,还有一支由4人组成的“二线防守队”远程协助一线防守。这一阶段的目标是防守住攻击队的攻击,并溯源攻击队。整场攻防演练期间,防守队共分析了近百起攻击事件,其中确认并排查出约十起误报事件,处置了四十多起真实攻击事件,并为该银行单位发现了十多次内部风险隐患,成功守住阵地,实现“不破防”。

1. 科学分工协作,高效防守

防守队方面,整体分为三组,即安全监控组、应急响应组、安全分析组。其中,安全监控组,分为一线的监测组和二线的研判组,一线监测组盯紧所有安全运营的告警,然后交给二线的研判组,第一时间做好精准的研判和分析,给出风险等级,然后交给应急响应组;应急响应组,主要负责针对监控组发现的威胁告警第一时间进行处置和封禁;安全分析组,主要负责接收安全监控组和应急响应组处置的样本,进行样本的同源归类和样本分析。

2. 全面监测预警,看见“异常”

以其中一次典型的异常活动为例,向各位看官介绍。正式演练期间的某天晚上9点半左右,监测组通过时间序列图,实时观测到疑似对我防守方的攻击,发现疑似攻击后,立即交由安全分析组进行多源安全数据的关联分析,发现攻击者变换了多个IP,并变换手法尝试绕过Web应用防火墙。这一条条看起来平平无奇、看似无关的微妙“异常”,就这样被防守队大海捞针般地发现并准确告警。

3. 全局分析研判,看见“威胁”

除了攻击队的异常行为进行预警,我们还要具体分析其攻击手法、使用了什么技战术,还原杀伤链。攻击队将流量、终端等不同安全设备上的安全数据进行分析,与威胁情报库的规则模型和算法进行匹配,实现对特定类别威胁的感知、分析、决策和处置,并不断积累与“知彼”有关的知识库。比如上面刚提到的这次攻击,通过分析,本次攻击者的攻击方式还原如下:攻击者利用了该银行单位某业务系统中任意文件上传的漏洞,植入经过编码混淆的文件,并利用重命名更改路径方式,生成可利用的木马,继而使用远程加密连接管理工具控制其植入的系统,并实施横向攻击。

4. 设计近源陷阱,诱捕对手

上面提到,攻击者利用业务系统漏洞成功控制了某系统,这是不是意味着我们防守方被攻破了?其实,这是我们在靶标附近精心布置的一个陷阱——“蜜罐”。这是一种攻击欺骗防御工具,通过营造一个与真实业务系统高度相似的虚拟环境,在不影响业务的情况下,诱捕攻击者进入,并对其进行追踪溯源。因此,在本次看似成功实则陷阱的攻击事件中,防守队通过分析溯源最终成功定位,该攻击者来自某国内安全大厂。

5. 自动响应编排,高效处置

摸清了攻击者的入侵方式,当类似特征的攻击再次出现时,我们即可采用类似的方式进行处置。为了提高处置效率,将相应的处置方式形成规则,实现自动化编排响应,从而显著降低安全人员的重复操作和时间投入。

下期预告

工欲善其事,必先利其器。那么这支精兵在防守过程中,使用了什么样的精良利器?敬请关注下期——《利器揭秘篇》。

上期回顾

联系我们

联系我们