勒索月报|360独家披露8月勒索软件流行态势,AI驱动攻击加剧政企安全危机

2025-09-05

数字化浪潮下,勒索攻击逐渐从系统破坏转向数据窃密与勒索结合,形成颠覆性威胁。犯罪组织通过AI赋能攻击、RaaS产业化及漏洞武器化,实现技术快速迭代,构建起更加复杂的多层攻击链,导致广大政企机构面临核心数据泄露、业务连续性中断等巨大风险。

近日,360数字安全集团独家发布《2025年8月勒索软件流行态势分析》报告。该报告依托360安全智能体赋能,深度解构全球勒索病毒传播态势、变种演化趋势及行业分布概况,并提出覆盖事前攻击预警、事中自动化处置、事后溯源加固的全流程实战防护体系,为政企机构筑牢体系化数字安全防线提供有力支撑。

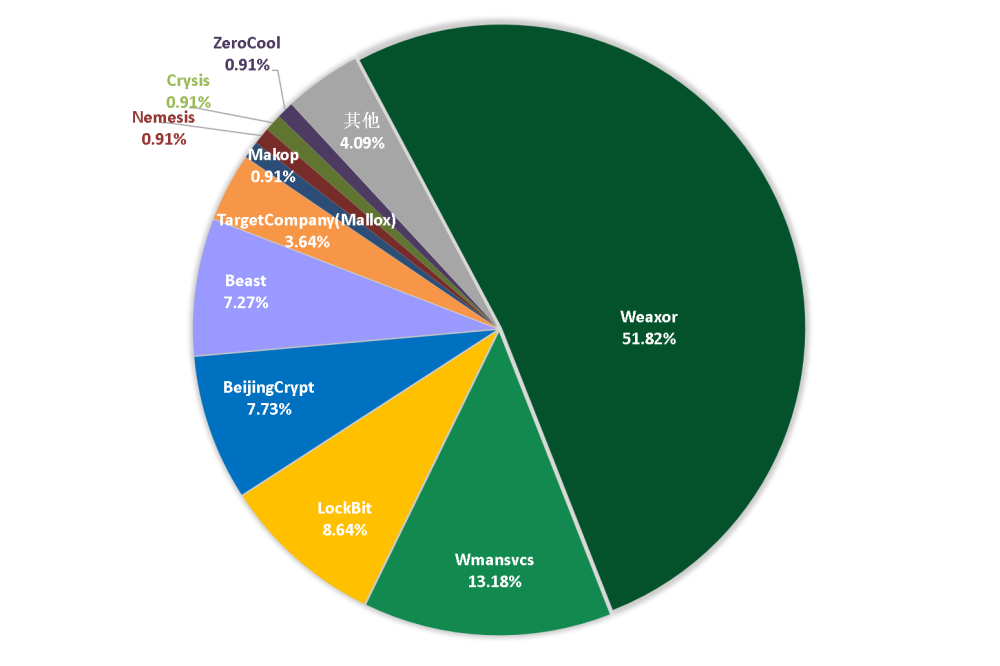

报告显示,8月期间勒索软件活动呈现多元化特征——除Desolator双重勒索软件家族出现外,Cephalus、Pear、Charon等传统勒索软件家族亦集中涌现。值得关注的是,自2025年1月起持续占据传播量榜首的Weaxor家族,本月仍以51.82%的占比强势领跑;紧随其后的是占比13.18%的Wmansvcs家族,而长期活跃的LockBit家族则以8.64%的占比位列第三。

2025年8月勒索软件家族占比

此外,360安全智能体监测发现了首款使用AI模型驱动的勒索软件PromptLock,使用Go语言编写,通过Ollama API与本地托管的LLM通信。由于此类勒索攻击手法通常采用Lua脚本,攻击流程在多平台中保持一致;而借助AI的动态生成能力,攻击行为可能更灵活,可随目标环境调整策略。伴随其AI能力的扩展,360安全智能体预测此类勒索软件在用户环境下可能的演进方向将包含:

1.探测本地系统与软件环境,生成相应漏洞利用脚本,实现权限提升与持久化驻留;

2.针对本地环境中使用Lua脚本的游戏与应用软件进行白利用劫持,以规避常见安全检测;

3.对自身脚本进行混淆,并采用多种技术手段尝试关闭或绕过本地安全防护;

4.结合对本地环境的侦察与目标画像,生成欺骗性更强、高度定制化的勒索信和邮件内容;

5.选择非工作时段且无用户操作时执行加密,同时清除企业备份数据,彻底破坏恢复可能。

面对此类持续演进的高级威胁,360建议广大政企机构需加强动态防御策略,完善备份容灾机制,构建体系化数字安全能力,以阻断勒索链条。

在勒索软件攻击目标分布方面,Windows 10依旧是勒索软件入侵量占比最高的操作系统,Server 2012与Windows Server 2008则位居威胁版图第二、三顺位。此外,受攻击的系统类型桌面PC小幅领先服务器。

值得注意的是,日益盛行的双重勒索已突破数据加密桎梏,演变为精准窃取数据价值的系统性攻势。政企机构面临的不只是业务停摆,更陷入技术泄密、商誉崩盘、合规危机的多重漩涡。攻击者通过“数据劫持-价值变现-生态压制”的恶性循环,将单点突破转化为全局控制。

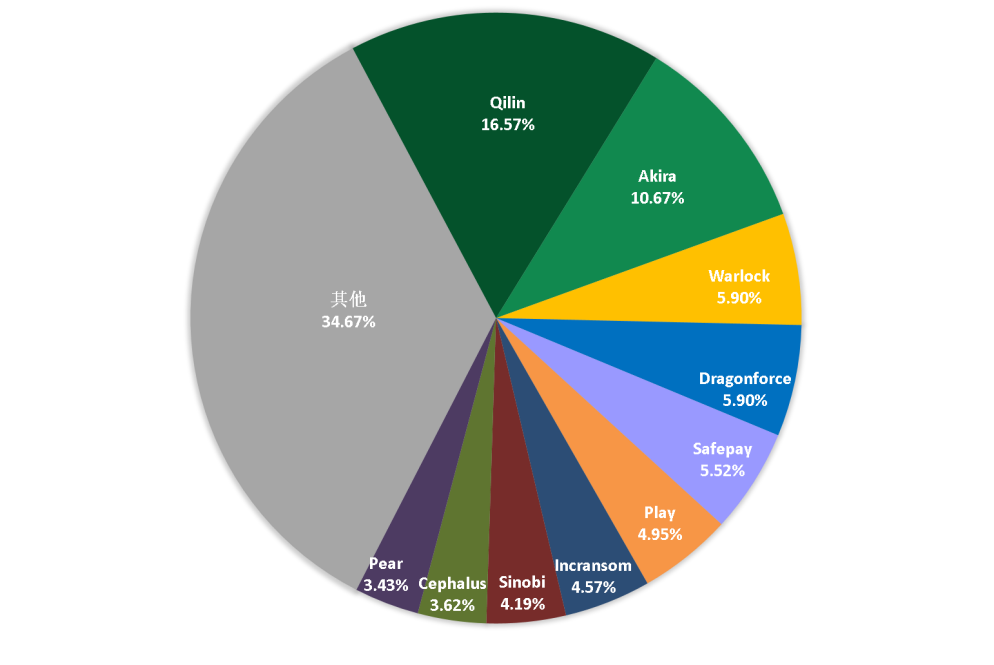

当月数据显示,Qilin占据数据勒索收益链顶端,Akira以次席紧随其后,Warlock与Dragonforce则并列第三位。

2025年8月通过数据泄露获利的勒索软件家族占比

作为数字安全的领导者,360数字安全集团多年来一直致力于勒索病毒的防范。基于过去20年积累的安全大数据、实战对抗经验,以及全球顶级安全专家团队等优势能力,360推出基于安全大模型赋能的勒索病毒防护解决方案,能够针对勒索病毒从攻击前、攻击中到攻击后的每一个主要节点进行定向查杀,实现多方位、全流程、体系化、智能化的勒索防护。

让病毒进不来:在终端、流量侧部署360探针产品,通过互联网入口检测阻断等主动防御功能,能够在病毒落地时进行查杀拦截;

让病毒散不开:由360安全大模型支撑,对勒索病毒的异常加密行为和横向渗透攻击行为,进行智能化分析拦截和检测阻断,实现“一点发现,全网阻断”;

让病毒难加密:通过终端安全探针结合云端情报赋能,利用安全大模型的溯源分析能力,能够精准判断勒索病毒身份,并进行反向查杀;同时内置文档备份机制,可无感知备份日常办公文档和敏感业务数据,对备份区文件进行全面保护,不允许第三方程序对备份区进行非授权操作,从而阻断勒索病毒对备份区的加密行为;

加密后易恢复:该方案内置大量360独家文档解密工具及云端解密平台,云端支持1000+类勒索文件解密、本地支持100+类勒索文件解密,能够实现加密后的全方位恢复工作。

目前,360勒索病毒防护解决方案针对不同类别的勒索病毒,不同客户体量与需求,推出了多元产品及服务套餐,已累计为超万例勒索病毒救援求助提供帮助。

联系我们

联系我们