新一轮勒索预警:Tellyouthepass死灰复燃,360安全云全面截杀

2023-11-24

近日,360安全云监测发现沉寂了半年多的Tellyouthepass,又频繁掀动多起勒索病毒风暴。最新一次攻击发生于11月23日19:00至23日23:00间,攻击者通过网络空间测绘等平台预先收集暴露在互联网侧的某医药系统,利用该系统漏洞上传WebShell,连接WebShell后向目标机器投递Tellyouthepass勒索病毒。24小时内,360安全云已拦截数百起暴露在互联网侧的该系统被攻击行为。

此次Tellyouthepass攻击的医药系统,是常用于医药行业的智能仓储管理系统,具备库存盘点、库存对账等功能。黑客攻入该系统并投递勒索病毒,会导致系统中的库存数据库、商品标签等文件被加密,对部署该系统企业商户的数据及财产安全造成巨大威胁。360安全云目前监测数据显示,此次攻击的受害目标大多数为医疗行业相关企业、商户。

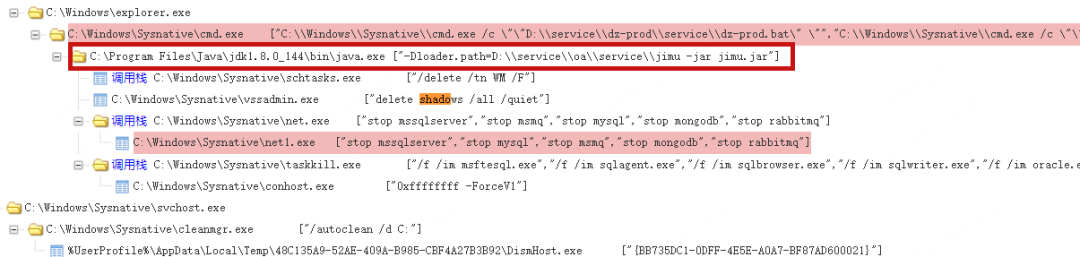

本次攻击的现场复原

事实上,此次攻击已经是Tellyouthepass勒索病毒家族,在本月发起的第3次成规模攻击行动了。前三次分别为发生于11月5日至7日、11月15日21点至17日9点、11月20日至目前,被攻击系统类型覆盖IT服务、信息技术、政务等领域,累计被攻击设备超千台。攻击近期使用的资源包括:

hxxp://198.46.248.16/update.hta

hxxp://80.92.205.181/m2.jpg

hxxp://80.92.205.181/debug2.hta

过往攻击现场快照

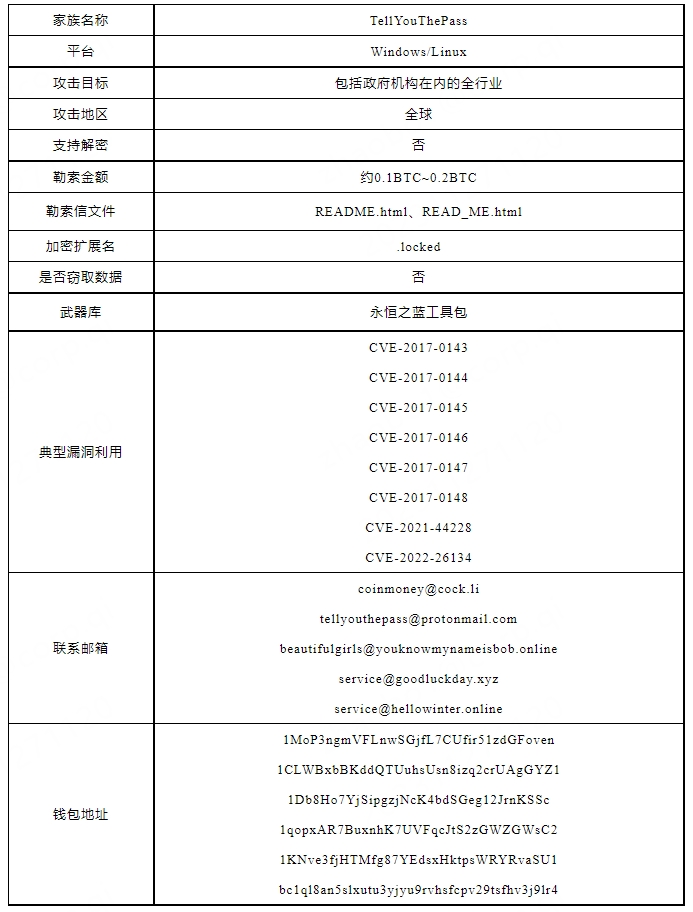

作为国内极具代表性的头部勒索软件家族,Tellyouthepass勒索病毒家族最早出现于2019年3月,并在2019年6月份开始在国内扩散,是目前国内传播最为广泛的勒索病毒家族之一,其攻击目标也主要集中在国内的Web应用服务器。TellYouThePass出现后始终维持较为官方的传播势头,更是在2022年借助各类Web服务漏洞一跃成为国内传播最为官方的勒索软件之一,以下为该家族各个版本自出现以来发起过的已知攻击事件。

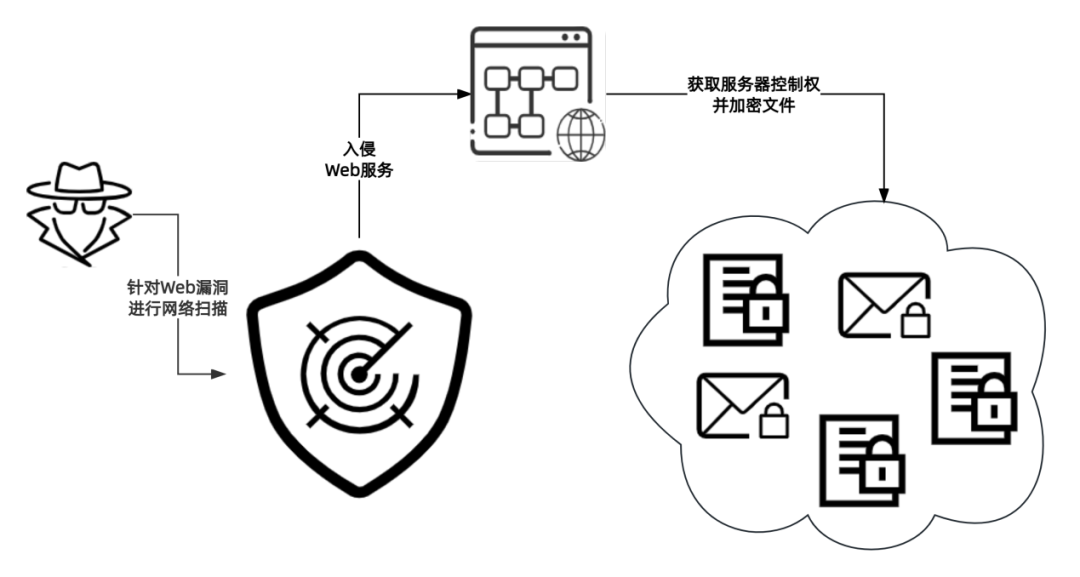

由于TellYouThePass 主要针对各类Web服务漏洞发起攻击,所以在不同的Web服务环境中可能存在不同的入侵手段。但总体而言TellYouThePass 的入侵流程还是较为简单的,其常规攻击路径如下:

1.漏洞探测

攻击发起前,攻击者会在互联网探测暴露有漏洞的设备资产,并记录资产信息表。

2.漏洞攻击

在完成探测后(一般间隔1~2天),攻击者会选择非工作时间集中投毒,一般为晚上9点到凌晨6点这段时间,对之前探测到存在漏洞的资产集中发起攻击,可在短时间内拿下大量设备。

3.勒索投递

在完成漏洞攻击后,TellYouThePass一般会选择自动化直接投递勒索病毒。常见的投递方法为webshell 结合勒索病毒shell的方式。

TellYouThePass家族特性

此次,鉴于Tellyouthepass在近期发起的攻击事件,建议广大政企机构如有暴露在公网的Web应用系统,管理员应及时打好补丁,做好防护;同时应尽快构建起应对高级威胁防御体系。360基于多年攻防实战经验和能力推出360安全云,云化数据、探针、专家、平台和大模型能力开放给广大客户,并以安全云为核心打造360防勒索解决方案,构建了有效预防、持续监测、高效处置的勒索病毒防御体系。

作为这套方案的重要组成,360终端安全管理系统集成防病毒、漏洞与补丁管理、Win7盾甲、终端管控、桌面优化、软件管理、安全U盘及移动存储管理等功能于一体,可及时完成对各类木马病毒的查杀与拦截,全面帮助政企机构夯实安全基座。

如需进一步咨询

请联系:400-0309-360

联系我们

联系我们