实战纪实!360EDR“揪出”威胁科研院所的勒索病毒Coffee

2022-11-25

近年来,我们总会看到很多大型企业被勒索攻击的事件,一次次高额的赎金给我们留下深刻印象,但大家是否注意到,关乎国家发展战略的科研机构同样面临勒索攻击的风险。

360曾监测记录到某定向攻击科研院所的勒索病毒Coffee,在众多高校和科研院所长时间潜伏,该病毒利用无文件攻击等高级勒索手段,企图对宝贵的科研数据进行窃取并阻碍课题申报,360与众多科研机构协作,有效防止病毒扩散,彻底解决此次事件,而360EDR在其中发挥重要作用,事件是怎样的经过?我们一同来看。

日常工作的某天

360安全专家收到一起病毒感染预警

该预警来自某科研机构

基于360EDR云端实时监测能力

专家发现勒索病毒Coffee已在该机构潜伏

从云端知识库了解到

该勒索攻击目标性很强

属于有组织有预谋

360EDR立即启动如下三步响应和处置

首先,进行威胁核实

基于360EDR的“威胁追踪”能力

经过进程关联检索与样本MD5分析

核实病毒样本在该机构终端内的投递情况

并了解到病毒通过即时通讯工具完成投递

其次,进行来源追溯

通过大量病毒样本分析360EDR发现

病毒Coffee通过网络钓鱼的方式

诱骗用户点击科研相关议题文件

利用无文件攻击手法结合一组白利用程序

绕过客户原本部署的杀毒软件

更新仓库中shellcode组件执行更多恶意行为

通过勒索模块加密重要文档阻碍课题申报

并在文件名中添加“coffee”字样

该方式属于典型的无文件高级攻击手段

需要支付500美元的赎金才能解除

同时通过用户的聊天软件进一步扩散并勒索

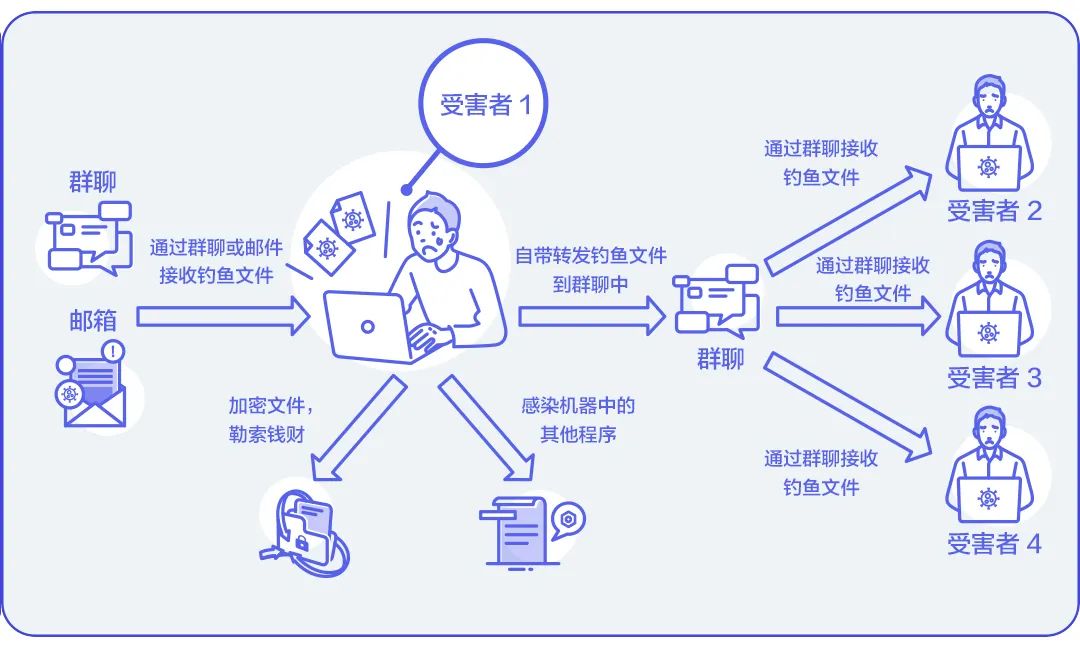

360EDR结合知识库和实际情况

梳理出如下攻击路径

最后,判定影响范围

基于勒索病毒攻击路径

360EDR通过“威胁侦查”评估影响范围

结合云端情报获取的病毒样本行为特征

对受病毒影响的所有进程和终端进行隔离

保证了日常业务稳定运行

数据与分析是EDR产品的核心能力。在此案例中,360 EDR提供了由云端安全大数据、云端分析能力以及安全专家三方面组成的云端智能化能力。具体而言,360EDR根据云端实时更新的攻击链图谱,全面分析并给出鉴定结果。

本案例中正是基于强大的云地协同能力,360EDR才能在无文件攻击的高级攻击手段中,第一时间梳理出清晰的攻击路径,做到准确的响应和处置。而这些响应都是智能化完成的,用户无需做太多工作,在用户少干预的情况下实现高质量防护效果,为客户企业降本增效提供助力。

联系我们

联系我们