直击RSAC 2022:人工智能如何颠覆自动化威胁分析

2022-06-14

在2022年的RSAC上,来自CrowdStrike的安全研究员就人工智能在自动化威胁分析中的关键作用展开讨论。

什么是自动化威胁分析?

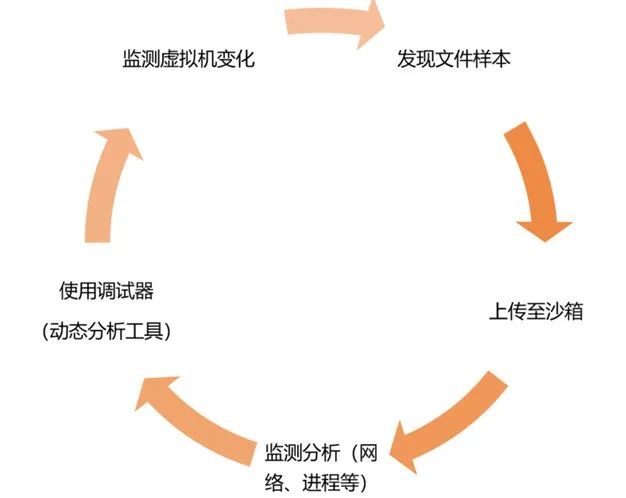

自动化威胁分析是一种从受控环境触发的威胁行为中提取威胁信息和获得情报的能力。

自动化威胁分析需要适当的工具,例如:静态分析工具、网络监控工具、进程监控工具、调试器、系统级API挂钩、机器学习、YARA规则等。

传统自动化威胁分析面临哪些挑战?

近年来,高级威胁常使用复杂的战术绕过传统的自动威胁分析工具,以此来规避检测。根据CrowdStrike收集到的样本数据,分析师们确定了三种常用的威胁检测绕过技术:

伪装(T1036)

攻击者可能会伪装处理其工件(artifacts)的特征(例如名称和位置),使得工件对于用户和安全工具来说看似合法或正常,进而规避防御和检测。伪装操作可能包括处理文件元数据、诱使用户误认文件类型,以及指定合法的任务或服务名称。

混淆文件或信息(T1027)

攻击者可能会通过加密、编码等方式混淆系统中或传输中的可执行或其它文件,从而使其难以被发现或分析。这种行为很常见,可以跨不同平台和网络使用,逃避防御。此外,攻击者可能会对有效载荷进行压缩、存档或加密处理,以避免有效载荷被检测到。

工具横向传输(T1570)

攻击者可能会在入侵环境中的系统之间转移工具或其他文件。通过将文件从一个系统复制到另一个系统,为攻击做准备。

面对这些绕过技术,传统的自动化威胁分析手段通常难以发现其特征和痕迹。

人工智能如何颠覆自动化威胁分析?

CrowdStrike在RSA大会中介绍了如何使用机器学习(AI)技术增强自动化威胁分析:包括使用AI进行内存转储分析、网络活动分析、URL分析。此外,CrowdStrike支持AI评分机制:根据目标恶意软件在沙箱环境中的运行情况,利用AI模型生成对应的威胁分值,高分值意味着需要关注此沙箱报告中的威胁信息。

360沙箱云利用AI技术的自动化威胁分析实践

近年来,使用新型利用、绕过和攻防技术的恶意程序层出不穷。针对各种新型恶意程序和攻击,360沙箱云借助AI技术实现自动化威胁检测与发现。

基于AI技术自动化识别DGA域名

域名生成算法 (Domain Generation Algorithm)是一种利用随机字符来生成C&C域名,从而逃避域名黑名单检测的技术手段。360沙箱云通过采集文件多维度统计特征,如域名的长度、元辅音占比、数字占比等,结合域名可读性、随机性等,利用集成机器学习模型XGBOOST分析该域名属于DGA的可能性,根据文本信息判定某域名是否为DGA,并对判为DGA的域名进行恶意家族归类。

基于AI技术自动化分析可疑流量

许多恶意程序(如远控木马、勒索病毒等)在活动过程中会产生大量的网络连接和通信行为。360沙箱云利用AI技术记录、解析文件网络流量,获取其中的IP协议,提取IP协议长度序列及序列长度的均值、方差等统计特征,基于提取的特征利用循环神经网络模型LSTM对该网络流量行为的可疑程度进行威胁评估。

基于AI技术提升威胁自动化静态分析

在面向文件静态特征的机器学习检测方面,360沙箱云利用AI技术在PE文件检测方面进行了大量的实践:

1. 使用机器学习模型提升静态检测能力

360沙箱云根据PE文件属性、入口点、导入表、PE段的特征等形成上百种特征向量,使用机器学习模型XGBOOST对特征向量进行学习,获得有效区别恶意样本和正常样本的能力,从而提升对恶意样本的静态检测能力。

2. 使用卷积神经网络模型强化恶意家族分类

360沙箱云利用卷积神经网络模型CNN,将PE文件二进制内容转换为灰度图像,并根据图像的纹理特征进行恶意样本识别,强化恶意家族分类。

3. 使用自然语言处理技术分析汇编指令

360沙箱云针对PE文件反编译后的汇编代码,利用自然语言处理技术(NLP)进行文本清洗、令牌化(tokenize)等预处理后,对每个样本的汇编指令进行分析,识别恶意样本。

此外,360沙箱云还将AI技术应用在其他文件类型的静态解析上:例如解析PDF文档,提取PDF文件对象并获得相关文本特征,根据筛选后的重要对象及文本特征进行机器学习模型训练,进而赋予模型识别恶意样本的能力。

基于AI技术提升威胁自动化动态监测

动态行为检测包含系统行为检测、网络行为检测与攻防行为检测等。系统行为检测覆盖用户态和内核态的进程、文件、注册表、网络、WMI 等关键行为,并基于时序序列对行为事件进行描述。

360沙箱云利用NLP技术,分析文件运行时的API调用序列,并分析异常行为。它将序列进行无损压缩后通过填补和剪裁处理获得固定长度的文本序列,使用大量恶意样本和正常样本序列数据训练AI模型,使模型获得基于API调用序列,从而有效判定样本的黑白。

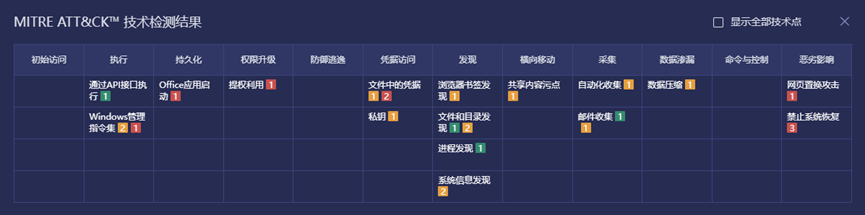

360沙箱云的MITRE ATT&CK映射

360沙箱云具有丰富的检测指标和特征知识库,并和MITRE ATT&CK矩阵攻击模型框架进行映射,帮助安全分析人员结构化认识恶意程序攻击过程。MITRE ATT&CK包含三个核心部分,即战术、技术和过程(TTPs),战术表示攻击者的目标,技术表示攻击者达成战术目标的方法与手段,过程显示攻击者如何执行某项技术。通过MITRE ATT&CK矩阵攻击模型框架的映射,用户能够清晰地认识威胁的攻击过程和行为阶段,以及准备相应的防御应对措施。

借助于AI技术,360沙箱云通过机器学习技术,针对MITRE ATT&CK矩阵攻击模型框架的战、技术进行归类归集,根据归集和筛选后的战、技术特征进行机器学习模型训练,进而赋予模型根据相关特征识别和归类恶意样本的MITRE ATT&CK矩阵攻击模型框架的战、技术的能力。

360沙箱云的漏洞利用检测和攻防对抗检测

360沙箱云的核心能力研究团队多年持续研究威胁自动化分析技术,持续探索检测漏洞利用行为和分析样本特征的机器学习检测技术,曾多次率先捕获在野利用0day漏洞攻击并获得厂商致谢。

360沙箱云使用卷积神经网络模型对具体的漏洞利用阶段、类型进行归类。基于海量数据作为样本集的训练,获得有效区别漏洞利用攻击样本和常规恶意样本、正常样本的能力,从而实现对漏洞利用攻击样本的检测能力。同时,针对各种不同阶段和类型的漏洞利用行为。

集成以上AI技术的新版360沙箱云(https://ata.360.net)平台将在近期对外发布,帮助用户更有效发现威胁,敬请期待。

联系我们

联系我们