【APT情报局】起底国家级APT组织——APT-C-26(Lazarus)(上)

2021-12-20

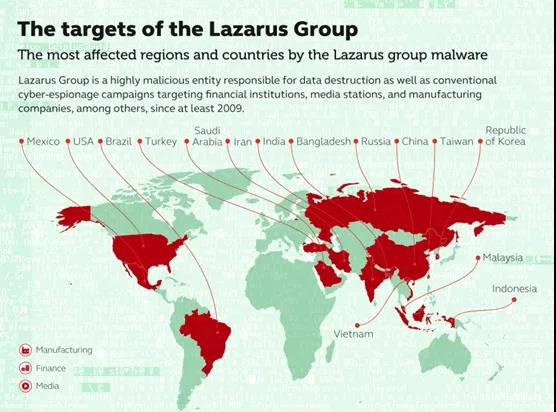

APT-C-26(Lazarus)集团,是朝鲜半岛非常活跃的APT组织之一,该组织长期对韩国、美国等国家进行渗透攻击,后续攻击目标渐渐扩大到印度、菲律宾、越南、孟加拉等亚洲及欧洲国家,并且长期以数字货币、金融行业、航空航天行业、军工行业、制造型企业、媒体公司等为攻击目标。此外还对全球的金融机构进行攻击,堪称全球金融机构的最大威胁。

源起:索尼电影《刺杀金正恩》激怒朝鲜

APT-C-26(Lazarus)真正映入我们眼帘的其实是2014年的索尼影业入侵事件,这一年,索尼影业索尼影业经历了一次惨痛无比的巨大危机。公司的计算机系统遭到了一大群外部黑客的攻击,朝鲜及由其政府雇佣的Lazarus组织被普遍认为是肇事者。

事件源起于索尼影业在Youtube上首发了电影《刺杀金正恩》预告片,引起了朝鲜人民强烈不满,仅仅10天之后,Lazarus组织就入侵索尼影业窃取11TB的敏感数据,其中包含泄露大量的还未发行的影片资料,以及高管间的秘密邮件和员工的隐私信息,促使索尼公司不得不宣布取消该电影的发行和放映计划

时间线:APT-C-26(Lazarus)的前世今生

此次事件,无疑刷新全球安全界对朝鲜黑客的认知,并让朝鲜在世界面前赚足了“脸面”。,Lazarus逐渐衍变成了一个全球性的黑客组织,先后导演了入侵孟加拉国央行账号、使用WannaCry大范围勒索、攻击5大数字货币交易所、破坏印度KNPP核电站的重大安全事件。安全界厂商认为,Lazarus的影响已经远非一般APT组织所能及。

但实际上,经过安全公司的长期追踪和回溯,Lazarus组织的行动时间要比想象的早得多,360高级威胁团队对该组织的历史攻击事件进行了详尽的梳理:

2007OperationFlam

Lazarus最早的攻击可追溯到2007年的“Flame”行动,该组织针对韩国政府网站发起过大规模DDOS攻击,并且该活动最终与“1Mission”行动、“Troy”行动、2013年DarkSeoul攻击联系在一起。

2009:MYDOOM

Lazarus使用恶意工具MYDOOM、Dozer对美国、韩国网站发动大规模DDOS攻击,该恶意软件在MBR写入文本信息“Memory of Independence Day”。

2012:“1 Mission”行动

“1Mission”行动,该行动的攻击者被报道称从2007年就开始活跃。

2013:DarkSeoul

在2013年,Lazarus早期以DarkSeoul为代表的DDoS攻击达到顶峰,攻击对象为韩国的金融机构、媒体公司、基础设施行业。

2014:索尼影视攻击事件

索尼影视娱乐公司网络被植入破坏性恶意软件,信息被窃取。其中,有一个MBR擦除组件Destover的部分代码与之前Lazarus用到的攻击组件有大量重叠的地方,也基于此,安全厂商确定该次攻击样本来自于Lazarus之手。 2015:针对孟加拉国银行攻击

之后两年间对多个国家的银行进行盗窃,其中在盗窃孟加拉国央行的行动中,Lazarus通过Alreay攻击组件篡改SWIFT软件,使得黑客能够操作银行账号任意进行转账,孟加拉国银行的8100万美元被盗取。

2017:WannaCry

全球爆发了Wannacry勒索病毒,据统计全球有30多万台机器遭到攻击,在最早版本的WannaCry病毒中,安全厂商发现了其中存在着Lazarus使用过的代码,从而判断该病毒是由Lazarus制作的。

2018:OperationAppleJeus

2018年卡巴披露Applejeus行动对全球数字货币行业发起攻击,以相关资讯为诱饵实施钓鱼攻击。

2019:针对QtBitcoin Tradert攻击

利用Worldbit-bot篡改数字货币交易软件Qt Bitcoin Trader,窃取用户账户敏感信息。

2020:暴风行动

利用MATA框架对数字货币行业再次发起攻击。

2021:破壳行动

Lazarus花费4个月以上建立技术BLOG、发布漏洞分析文章、以安全技术交流的方式骗取行业内的安全研究人员信任并共享有毒“POC”源码包。

2021:针对安全研究员定向攻击

ESET Research推特披露该组织针对IDA 7.5版本被捆绑恶意Dll,对安全研究人员进行定向攻击。

总结

总览整个攻击历史事件,APT-C-26(Lazarus)组织的行动呈现几大明显特征:

特征一,具有较强隐蔽性和超长潜伏期,就如2013年发现的专门针对韩国发起的DarkSeoul大规模DDoS攻击行动,其实早在2007年就开始活跃,也就是该攻击行动实际潜伏并隐蔽了长达6年之久。

特征二,针对其活动时间有调查结果表明,该团伙成员属于极端型的工作狂,每日工作时间可长达15-16个小时,从密集的攻击“成绩”可见,Lazarus俨然是业内多年来所知的“最勤劳”的团伙,也成为了全球各行业重点防范的“眼中钉”。

特征三,该组织具有强烈的政治背景,基于政治原因,尤其是随着地缘政治紧张加剧,出现了大量刺探、窃取情报、牟取经济利益的攻击行动。下一期,我们将聚焦APT-C-26(Lazarus)组织以牟利为目的,长期专门针对数字货币和金融行业的攻击事件的分析。

最后,关于360高级威胁研究院:

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。

联系我们

联系我们