360独家发现Cisco Webex Teams DLL劫持漏洞,获Cisco官方致谢

2020-10-09

在Windows系统中,许多应用程序并不是一个完整的可执行文件,它们被分割成一些相对独立的动态链接库,即DLL文件,放置于系统中。当我们执行某一个程序时,相应的DLL文件就会被调用。

DLL劫持则是通过将伪造的DLL文件放置在某个目录中,使得应用程序加载这些DLL从而执行恶意代码。虽然很多情况下DLL劫持非常鸡肋,但有些比较特殊的DLL劫持场景却能够直接导致LPE甚至RCE。

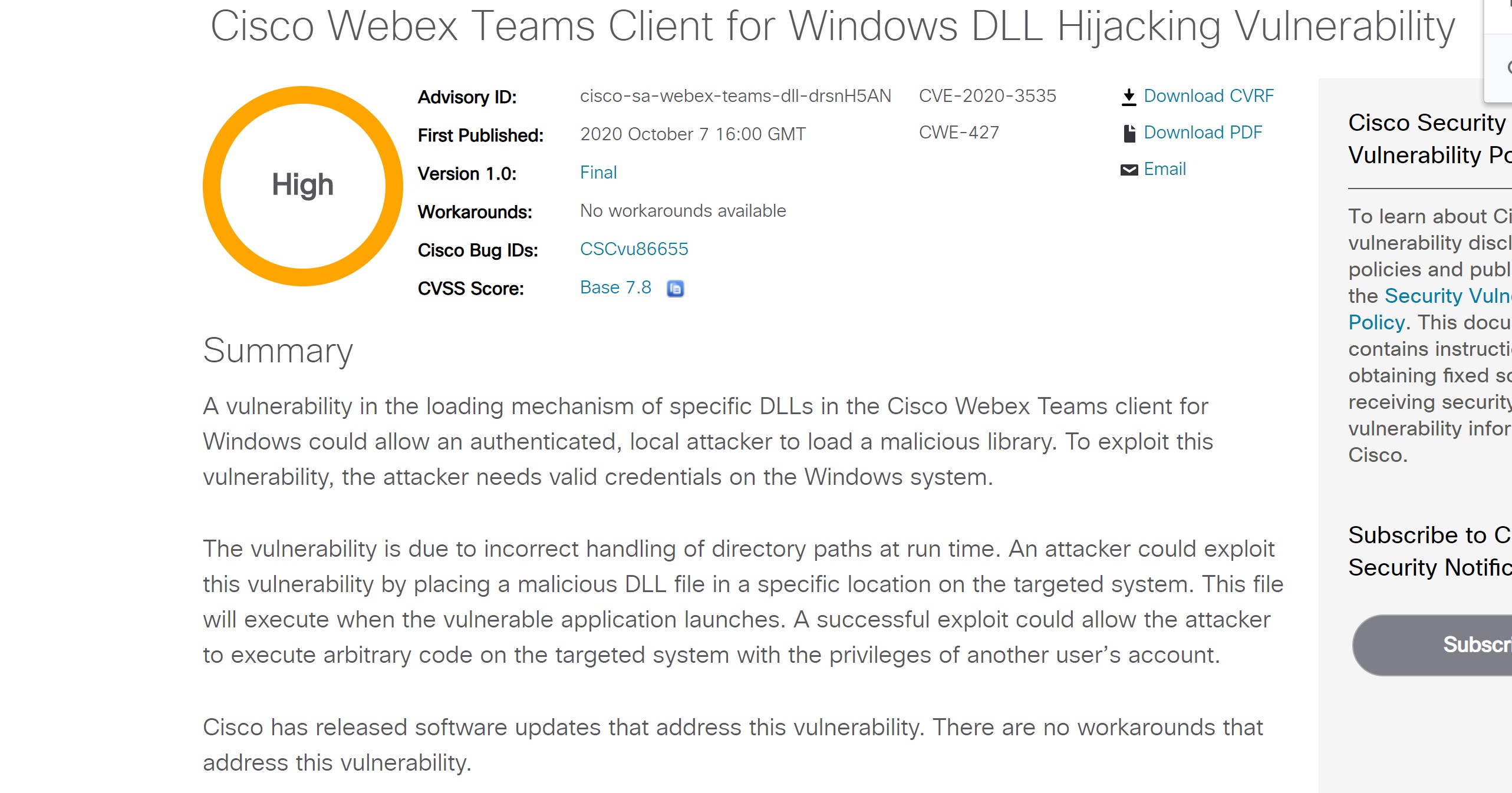

近日,360安全大脑独家发现Cisco Webex Teams中的DLL加载机制就存在安全漏洞,利用该漏洞可实现本地提权。

全球流行办公软件惊现DLL劫持危机

360安全大脑独家发现漏洞威胁

作为全球流行的在线办公软件,Cisco Webex Teams为政府、企业用户打造了视频会议、在线活动管理、远程支持管理等诸多团队协作解决方案。因此,黑客如果利用该漏洞实现本地提权,将可以获得办公系统的控制权,线上办公过程中所涉及到的机密数据、企业及国家财产无异于被全面曝光,这将严重威胁到政府、企业用户的隐私及财产安全。

360安全大脑在对该漏洞研判时发现,如果本地攻击者拥有Windows系统上的有效凭据,就可利用Windows版Cisco Webex Teams客户端中特定DLL加载机制中的漏洞,以Cisco Webex Teams用户的身份执行任意代码。

在进一步深度分析后得知,该漏洞是由于在运行时对目录路径的不正确处理所致。攻击者可以通过将恶意DLL文件放置在目标系统上的特定位置来利用此漏洞,该文件将在受害者登录Cisco Webex Teams客户端之后被加载执行。

而在发现该漏洞的第一时间,360安全大脑便同步报告给Cisco PSIRT。目前,Cisco PSIRT已经发布安全公告,并发布免费软件更新,以防范此次漏洞威胁。

针对此次漏洞事件,360安全大脑特别提醒Windows平台的开发者,需要时刻提升网络安全防范意识,注意自己的DLL是否被正确加载,以保证用户的隐私数据及财产安全。

联系我们

联系我们